- 什么是 Android 加固?

- 为什么需要 Android 加固?

- Android 加固的核心技术原理

- 主流加固方案的分类与实现

- 加固技术的对抗与演进

- 未来发展趋势与研究展望

什么是 Android 加固?

Android 应用加固(App Protection / Obfuscation / Anti-Debugging)是一种通过一系列技术手段,对已经编译完成的 Android 安装包(APK 或 AAB)进行再处理,以增加其被逆向分析和破解难度的技术。

其核心目标可以概括为:

- 防止代码窃取:保护核心算法、商业逻辑和知识产权不被轻易获取。

- 防止数据窃取:保护应用内的敏感数据(如用户信息、数据库、密钥等)不被非法读取。

- 防止二次打包:防止恶意开发者将你的应用与广告 SDK、恶意代码等进行重新打包,然后发布到应用市场。

- 防止应用被调试:阻止攻击者使用调试工具(如 GDB, JDB, Frida, Xposed)对应用进行动态分析和调试。

加固就像给你的代码穿上了一层“防弹衣”,让破解者“看不懂、进不去、改不了”。

为什么需要 Android 加固?

随着移动应用的普及,其背后蕴含的巨大商业价值也使其成为黑客攻击的主要目标,具体威胁包括:

- 核心代码泄露:游戏引擎、支付逻辑、推荐算法等核心资产一旦泄露,公司将面临巨大损失。

- 数据安全风险:用户隐私数据、商业数据可能被窃取并用于非法交易,导致法律风险和声誉受损。

- 应用市场安全:二次打包后的应用可能被植入广告 SDK、恶意扣费代码或后门,损害用户利益,同时也会对原应用的品牌造成毁灭性打击。

- 经济损失:付费破解、内购破解等行为直接损害开发者的收入。

加固已成为商业应用,尤其是金融、游戏、社交、企业级应用的“标配”。

Android 加固的核心技术原理

Android 加固并非单一技术,而是一个技术组合拳,其原理主要围绕以下几个层面展开:

a. 代码混淆

这是最基础也是最核心的一步,通过改变代码的名称和结构,使其可读性变得极差。

-

名称混淆:

- 类名混淆:将

com.example.utils.NetworkUtils混淆为a.b.c.a。 - 方法名混淆:将

getUserInfo()混淆为a()。 - 变量名混淆:将

String userName混淆为String a。 - 资源名混淆:将

R.layout.activity_main混淆为R.layout.b。

- 类名混淆:将

-

代码逻辑混淆:

(图片来源网络,侵删)

(图片来源网络,侵删)- 流程平坦化:将一个原本线性的代码逻辑(如

if-else结构)打乱,通过大量的goto语句和switch-case构建一个扁平化的、看似混乱的执行流程,破坏其逻辑结构。 - 指令替换:将简单的指令(如

i++)替换成功能等价但更复杂的指令序列(如i = i + 1)。 - 死代码插入:在代码中插入大量永远不会被执行到的分支代码,增加逆向分析时的干扰。

- 字符串加密:将代码中硬编码的字符串(如 URL、密钥)加密存储,在运行时动态解密使用。

- 流程平坦化:将一个原本线性的代码逻辑(如

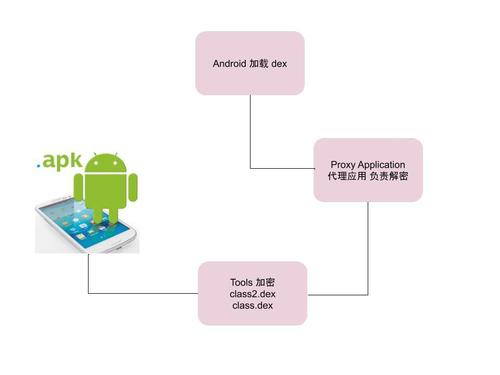

b. 加壳

这是加固技术的核心和难点,也是目前主流方案的核心,其思想借鉴了 PC 上的加壳技术。

基本流程:

- 提取原始 DEX 文件:从 APK 中提取出

classes.dex文件。 - 加密 DEX 文件:使用强加密算法(如 AES)对整个 DEX 文件进行加密,生成一个加密的 DEX 文件(

classes.dex.encrypted)。 - 构建加壳 APK:创建一个新的、极小的“壳” APK,这个壳 APK 包含:

- 解壳逻辑:用 Native 代码(C/C++)或高级混淆的 Java/Kotlin 代码编写的、用于解密和加载原始 DEX 的代码。

- 加密的 DEX:作为资源文件被打包进壳 APK。

- Application 类:一个自定义的

Application类,它会在应用启动时优先执行解壳逻辑。

- 运行时解密:

- 应用启动时,壳 APK 的

Application类的onCreate()方法被调用。 - 解壳逻辑开始执行,从资源文件中读取加密的 DEX 文件。

- 在内存中解密 DEX 文件。

- 利用 Java 的反射机制(如

DexClassLoader)将解密后的 DEX 文件加载到当前进程的 ClassLoader 中。 - 调用原始 DEX 文件中的

Application的onCreate()方法,启动真正的应用逻辑。

- 应用启动时,壳 APK 的

加壳的优势:由于原始 DEX 文件是加密的,静态分析工具(如 JADX, jadx-gui)无法直接反编译出有效代码,攻击者必须进行动态调试才能跟踪解密过程,难度大大增加。

c. 指令集动态替换

这是一种更底层的保护技术,主要针对 Dalvik/ART 虚拟机的指令。

- 原理:在加壳的基础上,对壳 APK 中的解壳逻辑或原始 DEX 中的关键方法,进行指令级别的替换。

- 将

add-int(加法) 指令替换为sub-int(减法) 和一个常量,在运行时再通过一个额外的“修正”操作来得到正确结果。 - 或者,将

invoke-virtual(虚拟机调用) 指令替换为一系列复杂的计算,最终计算出目标方法的偏移量再进行调用。

- 将

- 目的:即使攻击者通过动态调试跟踪到了解密后的 DEX,由于指令已经被替换,他看到的也不是原始的、可读的代码,而是另一套混乱的逻辑,增加了逆向分析的难度。

d. 反调试与反注入

这是一种动态防护技术,用于检测应用是否正在被调试或被注入恶意代码。

- 反调试技术:

- 检测 TracerPid:Linux 系统中,如果一个进程正在被调试,其

/proc/[pid]/status文件中的TracerPid字段的值将是其调试进程的 PID,通过定期读取该文件,可以判断自身是否被附加。 - 检测调试端口:尝试连接常见的调试端口(如 JDWP 的 8700 端口),如果连接成功,说明应用正在被调试。

- 检测调试器状态:通过

Debug.isDebuggerConnected()方法检查是否有调试器附加。 - 主动断点:在关键代码处插入

Debug.waitForDebugger(),如果被调试,程序会在此处暂停,否则会超时继续执行。

- 检测 TracerPid:Linux 系统中,如果一个进程正在被调试,其

- 反注入技术:

- 检测 Xposed/Frida:通过检查内存中是否存在 Xposed Bridge 或 Frida 的特征库文件、Java 方法或内存映射,来判断是否被注入。

- 完整性校验:在应用启动或关键操作时,重新计算自身关键代码或资源的哈希值,并与预存的值进行比对,如果不一致,说明已被篡改。

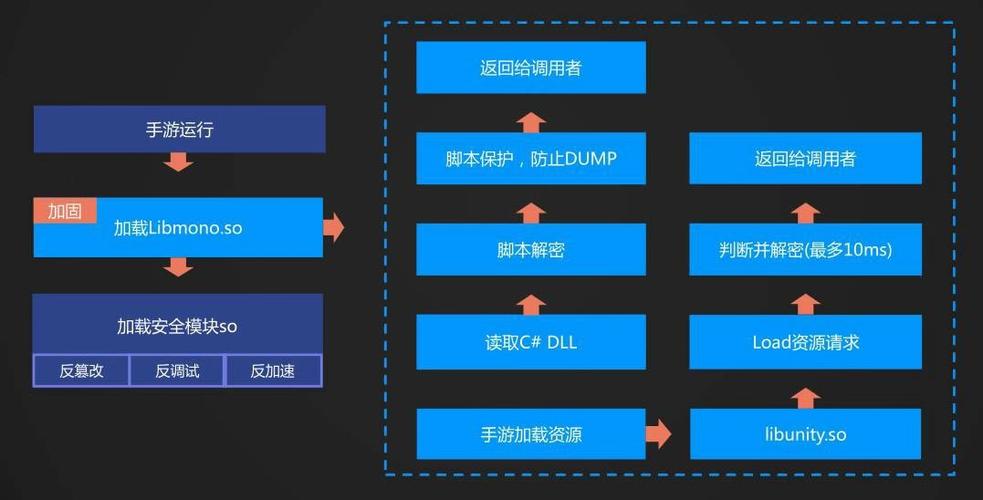

主流加固方案的分类与实现

目前市场上的加固方案主要分为两类:

a. Native 层加固(基于 C/C++)

这是目前最主流、防护效果最好的方案,代表厂商有:360、梆梆、爱加密、腾讯乐固等。

- 实现方式:

- 将解壳逻辑、反调试逻辑、指令替换逻辑等核心保护模块用 C/C++ 实现,编译成

.so文件。 - 将原始 DEX 加密后,连同

.so文件一起打包进一个“壳” APK。 - 应用启动时,通过 JNI (Java Native Interface) 调用 Native 层的代码执行解密和保护操作。

- 将解壳逻辑、反调试逻辑、指令替换逻辑等核心保护模块用 C/C++ 实现,编译成

- 优势:

- 难以逆向:Native 代码的逆向分析比 Java 代码复杂得多,需要专业的 IDA Pro、GDB 等工具。

- 性能高:解密等计算密集型任务在 Native 层执行,效率更高。

- 防护更深:可以直接操作内存,实现更底层的反调试和反注入。

- 劣势:

- 体积增大:会增加 APK 的体积。

- 兼容性问题:不同 CPU 架构(ARMv5, ARMv7, ARM64, x86)需要编译对应的

.so文件,增加了维护成本。

b. Java/Kotlin 层加固

这种方案的保护逻辑完全用 Java/Kotlin 实现。

- 实现方式:

- 将解壳逻辑等用高度混淆和加密的 Java/Kotlin 代码编写。

- 将原始 DEX 加密后,打包进壳 APK。

- 应用启动时,执行 Java 层的解密代码。

- 优势:

- 实现简单:无需涉及 JNI 和 C/C++ 开发。

- 兼容性好:不依赖特定的 CPU 架构。

- 劣势:

- 防护较弱:Java 代码相对容易被动态调试和 Hook,防护强度远低于 Native 方案。

- 性能较低:Java 层的解密和加载效率不如 Native 层。

加固技术的对抗与演进

加固和破解是一场持续的“猫鼠游戏”。

a. 攻击者的破解手段

-

静态分析:

- 工具:JADX, GDA, JEB 等。

- 应对:通过加壳、代码混淆、字符串加密等方式,让静态分析工具无法得到可读的代码。

-

动态调试:

- 工具:Android Studio Debugger, JDB, GDB (配合

gdbserver), Frida。 - 应对:通过反调试技术,让应用在检测到被调试时主动退出或执行错误逻辑。

- 工具:Android Studio Debugger, JDB, GDB (配合

-

内存 dump:

- 工具:Frida 的

frida-dump脚本,或直接从/proc/[pid]/mem文件中 dump 进程内存。 - 应对:在解密 DEX 后,可以对其进行加花(在内存中填充垃圾数据)、分片加载或使用 ART 提供的

DexFileAPI 进行保护,增加 dump 和重组的难度。

- 工具:Frida 的

-

Hook 框架:

- 工具:Xposed, Frida。

- 应对:通过反注入技术检测 Hook 框架的存在,对关键方法进行指令集动态替换,使得 Hook 的目标方法签名或行为发生变化,导致 Hook 失败。

b. 加固技术的演进

为了应对破解,加固技术也在不断进化:

- VMP (虚拟机保护):将关键方法的指令转换成一套自定义的、只有解释器才能执行的指令集,攻击者需要先逆向这个自定义虚拟机,才能理解代码逻辑,难度极高。

- 白盒加密:将密钥完全隐藏在算法中,即使在攻击者拥有完整代码和内存访问权限的情况下,也无法提取出密钥,这对于保护硬编码在代码中的敏感信息至关重要。

- AI 辅助加固:利用机器学习模型,分析代码结构,自动生成更复杂、更难预测的混淆模式,甚至可以自动识别出关键代码段并进行重点保护。

- 云端动态加固:将加固过程后置,不在应用发布前加固,而是在用户首次启动应用时,从云端获取一个动态生成的、针对当前设备和环境的加固包进行解密和加载,这使得破解者无法获得一个固定的破解样本。

未来发展趋势与研究展望

- 对抗自动化:未来的破解工具将越来越智能化,自动化地完成“静态分析 -> 动态调试 -> 内存 dump -> 代码还原”的全过程,加固技术也必须向更智能、更动态、更难以预测的方向发展。

- 深度结合系统特性:更多地利用 Android 系统的新特性和底层机制,如 ART 的 AOT/JIT 编译机制、SELinux 安全策略、硬件级安全特性(如 TrustZone)来构建更深度的防护。

- Rust 语言的应用:Rust 语言以其内存安全和高性能的特性,在编写高性能、高安全性的 Native 加固模块方面具有巨大潜力。

- 供应链安全:加固本身也需要安全,研究如何防止加固服务本身被攻击者利用,或者加固后的 APK 被二次篡改,将成为一个重要的研究方向。

- 隐私保护与合规:加固技术必须与日益严格的隐私保护法规(如 GDPR, 中国的《个人信息保护法》)相协调,不能在保护代码的同时,非法收集用户数据。

Android 加固技术是一个复杂且动态演进的领域,它从最初的简单代码混淆,发展到如今以 Native 加壳为核心,结合反调试、指令替换、动态加载等多种技术的综合性防护体系。

对于研究者和开发者而言,理解其原理不仅能帮助我们更好地保护自己的应用,也能让我们站在攻击者的角度思考问题,写出更健壮、更安全的代码,未来的加固技术,必将是智能化、动态化、深度化的攻防对抗的持续演进。