什么是 Android 设备指纹技术?

需要明确一点:Android 设备指纹技术 通常指的是 Android 设备唯一标识符,而不是指手机上用于解锁的生物识别指纹传感器。

- 生物识别指纹传感器:这是指你手指摸到的那个物理按键或区域,用于解锁手机、进行支付验证等,它是硬件层面的东西。

- 设备指纹:这是一个软件层面的概念,通过收集设备的软硬件信息,生成一个或一组能够唯一标识该设备的字符串,它主要用于广告追踪、反作弊、设备管理、用户分析等场景。

我们这里主要讨论的是设备指纹。

为什么需要设备指纹?

在移动设备上,用户可以非常轻易地重置设备、卸载应用、更换账号,导致传统的标识符(如 IMEI、Android ID)变得不可靠,设备指纹技术应运而生,旨在解决以下问题:

- 用户追踪与分析:广告商和开发者需要跨会话、跨应用地识别独立用户,以进行精准广告投放和用户行为分析。

- 反作弊与安全:在游戏、金融、社交等应用中,检测和防止设备刷量、恶意注册、账号共享等作弊行为。

- 设备管理:为企业或开发者提供一个稳定的设备标识,用于管理测试设备、分发应用、监控设备状态等。

- 数据关联:将用户在不同应用、不同时间段的行为数据关联起来,形成完整的用户画像。

Android 设备指纹的构成要素

设备指纹不是单一的一个 ID,而是由多个维度的信息组合而成的“指纹”,这些信息可以分为以下几类:

硬件信息

- CPU 信息:CPU 架构(如

arm64-v8a)、型号、核心数等。 - GPU 信息:图形处理器型号。

- RAM 信息:总内存大小。

- 存储信息:内部存储总空间。

- 传感器列表:设备上有哪些传感器(如加速度计、陀螺仪、光线传感器、距离传感器等)。

- 蓝牙 MAC 地址:蓝牙硬件地址。

- Wi-Fi MAC 地址:Wi-Fi 硬件地址。

系统软件信息

- Android ID:一个 64 位的十六进制数,在设备首次启动时由系统生成。重要提示:在 Android 8.0 (Oreo) 之前,恢复出厂设置会改变 Android ID;在 Android 8.0 及以后,除非 GSF ID 改变,否则 Android ID 保持不变,它被认为是相对稳定的标识符。

- 制造商 和品牌:如

samsung,google,xiaomi。 - 设备型号 和产品名称:如

SM-G991B,Pixel 7。 - 系统版本:Android 版本号(如

12)。 - 系统语言和地区:如

en-US,zh-CN。 - 安装的应用列表:设备上已安装的应用包名,这个列表非常独特,但获取成本较高(需要

QUERY_ALL_PACKAGES权限)。

网络与运行时信息

- IP 地址:会随着网络环境(Wi-Fi/移动数据)的变化而变化,稳定性差,但可以作为辅助信息。

- IMEI/MEID:国际移动设备身份码。这是极其敏感的个人信息,从 Android 10 (Q) 开始,普通应用已无法直接获取

READ_PHONE_STATE权限下的非电话相关信息(包括 IMEI),除非应用有特殊系统级权限。 - ICCID:SIM 卡的唯一标识,同样属于敏感信息,获取受限。

- 运营商信息:如

China Unicom,Verizon。

Android 设备指纹的实现方案

开发者通常会组合上述信息,并使用哈希算法(如 MD5, SHA-1, SHA-256)生成一个最终的指纹字符串,以下是几种常见的实现方案:

简单组合(基础版)

将几个关键信息拼接起来,然后进行哈希。

// 伪代码示例

String fingerprint = Build.BRAND +

Build.MODEL +

Build.DEVICE +

Build.HARDWARE +

Build.FINGERPRINT; // Build.FINGERPRINT 是一个综合了多种信息的字符串

String hashedFingerprint = MD5(fingerprint);

- 优点:实现简单。

- 缺点:稳定性差,任何一个信息变化都会导致指纹剧变;容易被模拟。

加权哈希(进阶版)

给不同的信息分配不同的权重,或者只使用最稳定、最核心的信息。

// 伪代码示例 String coreInfo = Build.BOARD + Build.BRAND + Build.DEVICE + Build.HARDWARE + Build.MODEL + Build.PRODUCT; String hashedFingerprint = SHA256(coreInfo);

- 优点:比简单组合更稳定一些。

- 缺点:仍然容易被模拟,尤其是在模拟器或 Root 设备上。

使用专业 SDK(推荐)

为了获得更稳定、更难被伪造的指纹,开发者通常会使用第三方 SDK,如 Google Play Integrity API、Adjust、AppsFlyer、Kochava 等。

这些 SDK 的优势在于:

- 信息维度更广:除了常规信息,还会收集设备运行时的微妙特征,如传感器响应时间、渲染性能、屏幕色彩等。

- 算法更复杂:使用机器学习模型和复杂的算法来生成和验证指纹,能有效识别模拟器、Root/越狱设备、虚拟机等。

- 动态更新:SDK 会持续更新其指纹库和算法,以应对新的作弊手段。

- 稳定性高:通过交叉验证和设备图谱技术,即使在某个信息发生变化时,也能保持对设备的准确识别。

隐私与安全挑战

设备指纹技术是一把双刃剑,带来了巨大的便利,也引发了严重的隐私和安全问题。

用户的隐私担忧

- 无感追踪:用户通常不知道自己正在被指纹追踪,且无法轻易清除或更改自己的“数字身份”。

- 数据滥用:收集到的指纹数据可能被用于构建用户画像,进行大数据杀熟,或泄露给第三方。

- 与个人身份关联:虽然指纹本身是匿名的,但当它与账号、手机号等真实身份信息关联后,就等同于跟踪了具体的人。

Google 的政策收紧

为了保护用户隐私,Google 一直在收紧对敏感信息的访问权限,这直接影响了传统设备指纹的生成方式。

- Android 10 (API 29):

- 限制了非前台应用访问

DEVICE_ID(IMEI)。 - 引入了

Scoped Storage,限制了应用对其他应用包名的直接访问。

- 限制了非前台应用访问

- Android 11 (API 30):

- 引入了

PHONE_NUMBERS权限,明确禁止应用获取电话号码。 - 进一步限制了

QUERY_ALL_PACKAGES权限的应用,防止恶意扫描已安装应用。

- 引入了

- Android 12 (API 31):

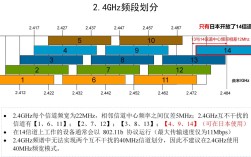

- 对 MAC 地址进行随机化处理:在连接 Wi-Fi 或蓝牙时,系统会使用一个随机化的 MAC 地址,而不是硬件地址,这使得通过 MAC 地址追踪设备变得几乎不可能。

- Android 13 (API 33):

- 通知权限:要求应用请求权限才能发送通知。

- 媒体权限分组:将相机和麦克风权限分组,需要用户单独授权。

这些政策使得开发者越来越难以通过简单的方式获取稳定、唯一的设备标识。

伪造与反伪造的“猫鼠游戏”

- 伪造手段:

- 模拟器/虚拟机:模拟器在硬件信息上与真机有显著差异。

- Root/越狱设备:可以修改系统文件,伪造

Build类中的所有信息。 - Xposed 框架:通过 Hook 系统 API,让应用读取到被篡改后的信息。

- 刷机:更换 ROM 会改变大量系统信息。

- 反伪造手段:

- 检测 Root/越狱:检查系统路径是否存在(如

/system/app/Superuser.apk)、检查su命令是否存在。 - 检测模拟器:检查模拟器特有的文件、目录或系统属性(如

ro.kernel.qemu)。 - 多维度交叉验证:结合硬件、软件、行为等多个维度的信息进行综合判断,提高伪造难度。

- 检测 Root/越狱:检查系统路径是否存在(如

未来的趋势:Google Play Integrity API

面对隐私政策的收紧和追踪技术的挑战,Google 推出了 Play Integrity API,这被认为是未来 Android 设备身份验证的官方标准。

- 核心理念:不直接提供任何具体的设备标识符(如 ID 或哈希值),而是提供一个信任分数 和设备环境状态。

- 工作方式:

- 应用向 Google Play 后端发起请求。

- Google 服务器利用其海量的设备数据库和先进的分析模型,对当前设备进行综合评估。

- 返回一个 JSON 响应,包含:

deviceIntegrity: 设备是否是 Google Play 认证的设备(真机)。accountDetails: 账户是否已通过 Google Play 认证。appRecaptchaDetails: 类似 reCAPTCHA 的挑战,用于检测自动化脚本。credentials: 一个高熵的、设备绑定的令牌,可用于安全地验证用户身份。

- 优势:

- 隐私友好:不暴露任何具体的设备信息给开发者,所有判断都在 Google 服务器完成。

- 官方权威:基于 Google 的官方数据,准确性极高。

- 面向未来:Google 会持续更新其模型,以应对新的威胁。

传统的设备指纹技术正在被以 Play Integrity API 为代表的、更注重隐私和安全的新型身份验证体系所取代,对于需要高安全性设备验证的开发者(如游戏、金融 App),这是首选方案。

| 特性 | 描述 |

|---|---|

| 定义 | 通过软硬件信息生成唯一标识,用于追踪、反作弊等,非生物识别。 |

| 构成 | 硬件、系统、网络、运行时等多维度信息的组合。 |

| 实现 | 从简单拼接哈希,到使用专业第三方 SDK,再到官方的 Play Integrity API。 |

| 挑战 | 用户隐私泄露、数据滥用、与 Google 隐私政策的冲突、设备伪造与反伪造的对抗。 |

| 未来 | Google Play Integrity API 将成为主流,它提供信任分数而非具体 ID,在保护用户隐私的同时满足开发者的安全验证需求。 |

作为开发者,在考虑使用设备指纹技术时,必须权衡业务需求与用户隐私,并优先考虑采用符合 Google 最新政策(如 Play Integrity API)的方案,作为用户,我们也应提高隐私意识,了解应用可能存在的追踪行为。