Intel虚拟技术(Intel Virtualization Technology,Intel VT)作为一种硬件辅助虚拟化技术,旨在通过CPU指令集扩展提升虚拟化管理程序(Hypervisor)的效率,为云计算、服务器虚拟化等场景提供支持,该技术在带来便利的同时,也潜藏着多方面的安全与稳定性风险,可能对系统安全、数据隐私及硬件稳定性构成潜在危害。

安全漏洞与攻击面扩大

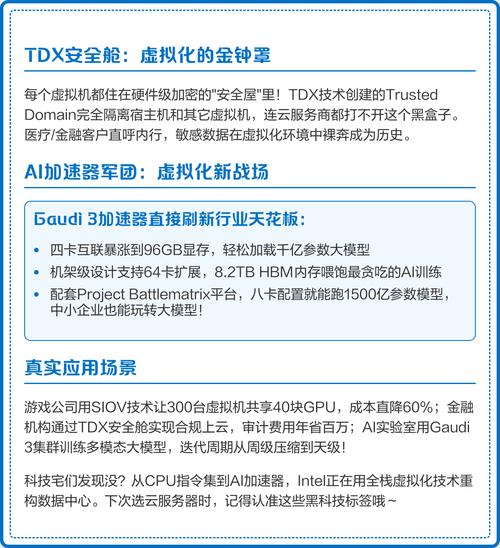

Intel虚拟技术的核心是通过硬件指令(如VMX、SVM)实现虚拟机监控器(VMM)与客户操作系统的隔离,但这种隔离并非绝对,近年来,多个针对Intel VT的漏洞被曝光,攻击者可利用这些漏洞突破虚拟机边界,实现跨虚拟机逃逸或宿主机权限获取。Plundervolt漏洞允许攻击者通过精确调整CPU电压,导致硬件计算错误,进而可能触发内核权限提升;L1TF(L1 Terminal Fault)漏洞则利用CPU缓存机制缺陷,可读取其他虚拟机或宿主机的敏感数据,包括密码、密钥等隐私信息,虚拟化环境中的侧信道攻击(如Spectre、Meltdown)也因Intel VT的硬件加速而变得更加隐蔽,攻击者可通过分析虚拟机执行时间、内存访问模式等间接信息窃取数据,此类攻击难以通过软件补完全防御。

虚拟机逃逸与宿主机风险

虚拟机逃逸是指攻击者从客户虚拟机中获取宿主机或其他虚拟机的控制权限,这是Intel VT最严重的危害之一,由于虚拟机监控器(VMM)运行在最高特权级(Ring -1),若存在漏洞,攻击者可利用虚拟机中的恶意软件或恶意代码,通过Intel VT提供的硬件接口绕过隔离机制,直接访问宿主机硬件资源或操作系统。CVE-2025-12888漏洞允许攻击者在特定条件下通过虚拟机中的进程触发Intel VT的硬件缺陷,实现宿主机权限提升,进而控制整个物理服务器,一旦发生虚拟机逃逸,攻击者可横向渗透至同一宿主机上的其他虚拟机,甚至控制数据中心的基础设施,造成大规模数据泄露或服务中断。

性能损耗与系统稳定性问题

Intel虚拟技术虽提升了虚拟化效率,但也会带来额外的性能开销,在启用VT的情况下,CPU需要处理额外的虚拟化指令、内存地址转换及中断模拟,导致单个虚拟机的执行效率下降5%-20%,尤其在高并发场景下(如多虚拟机同时运行),CPU资源占用率显著升高,可能引发系统卡顿或响应延迟,部分版本的Intel VT存在硬件兼容性问题,例如与某些型号的主板BIOS、操作系统驱动程序冲突,可能导致系统蓝屏、重启或无法正常启动,早期Intel Haswell处理器的VT-x技术在配合某些虚拟化软件时,会出现频繁的VM-Exit异常,导致虚拟机性能波动甚至崩溃。

数据隐私泄露风险

在虚拟化环境中,多个虚拟机共享物理硬件资源(如CPU缓存、内存、I/O设备),而Intel VT的隔离机制并非完全透明,研究表明,通过缓存侧信道攻击(如Prime+Attack),攻击者可在虚拟机中运行恶意代码,探测同一物理机上其他虚拟机的缓存访问模式,从而推断出敏感数据,在云环境中,若不同租户的虚拟机被部署在同一宿主机上,攻击者可通过租户虚拟机发起侧信道攻击,窃取其他租户的数据库内容、用户凭证等隐私信息,Intel VT的IOMMU(Input/Output Memory Management Unit)功能(如VT-d)虽旨在增强I/O设备隔离,但若配置不当或存在漏洞,也可能导致虚拟机通过PCIe设备直接访问宿主机内存,造成数据泄露。

滥用风险与恶意虚拟化场景

Intel虚拟技术的普及也使其成为恶意软件的攻击工具,攻击者可利用VT技术创建恶意虚拟机,在隔离环境中执行非法操作(如挖矿、网络攻击),同时逃避宿主机的安全检测,某些勒索软件会通过启用VT运行轻量级虚拟机,将加密任务放在虚拟机中执行,使得安全软件难以追踪恶意代码的真实行为,VT技术还可用于虚拟机逃逸工具的开发,攻击者通过构造恶意虚拟机镜像,诱导用户在宿主机上运行,进而利用VT漏洞获取系统权限,此类滥用场景使得虚拟化环境的安全防护更加复杂,传统安全软件难以检测虚拟机内部的恶意活动。

硬件故障与长期使用风险

Intel VT技术依赖于CPU的硬件支持,长期高负荷运行可能导致硬件老化或故障,在持续启用VT的情况下,CPU的电压调节模块(VRM)需频繁调整工作状态,可能引发过热问题,缩短CPU使用寿命,部分低功耗处理器(如Intel Atom系列)在启用VT后,功耗控制机制失效,导致发热量显著增加,进一步影响硬件稳定性,据用户反馈,某些搭载Intel VT的服务器在连续运行虚拟机超过72小时后,出现CPU性能下降、系统宕机等问题,可能与VT的硬件资源占用及散热压力有关。

相关问答FAQs

Q1:如何判断Intel VT是否被恶意软件利用?

A:判断Intel VT是否被恶意软件利用可通过以下方式:1)检查系统进程列表,发现异常的虚拟机监控器进程(如非官方Hypervisor进程);2)使用工具(如Process Explorer)查看CPU特权级指令执行频率,若VM-Exit事件异常频繁,可能存在虚拟化逃逸尝试;3)监控网络流量,若虚拟机对外发起大量异常连接,可能被用于恶意活动;4)检查BIOS设置,确认VT是否被非授权启用,若发现异常,应立即禁用VT并扫描恶意软件。

Q2:禁用Intel VT是否可以完全避免相关风险?

A:禁用Intel VT可降低虚拟化逃逸和侧信道攻击的风险,但并非完全解决问题,禁用VT会导致虚拟化软件(如VMware、VirtualBox)无法正常运行,影响合法业务需求;现代CPU还存在其他硬件漏洞(如Spectre、Meltdown),禁用VT仅能减少部分攻击面,仍需配合操作系统补丁、安全软件及访问控制策略进行综合防护,部分恶意软件可能通过软件模拟虚拟化技术绕过硬件VT的限制,因此禁用VT并非绝对安全的解决方案。