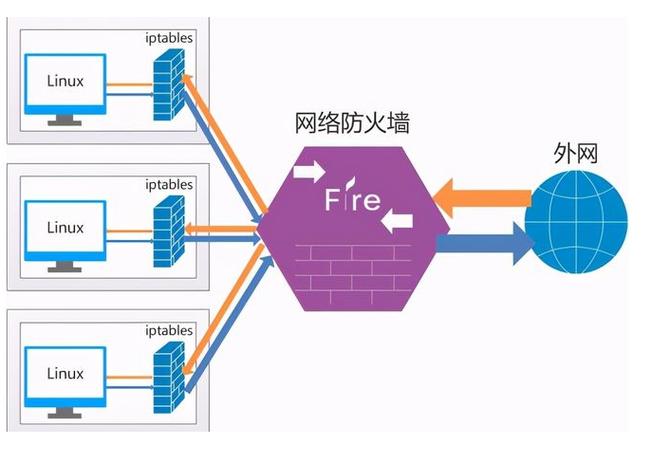

防火墙是企业网络安全的“第一道防线”和核心基石,它不仅仅是一个简单的硬件设备或软件程序,而是一套集技术、策略和管理于一体的综合性安全体系,其核心目标是:在可信的内部网络和不可信的外部网络(如互联网)之间建立一个受控的检查点,根据预先设定的安全策略,对所有进出的网络流量进行监控、过滤和控制,从而保护内部网络的安全,防止未经授权的访问和恶意攻击。

防火墙的核心作用与价值

在深入应用之前,我们先明确防火墙在企业网络中扮演的关键角色:

- 访问控制: 这是最基本也是最核心的功能,防火墙像一个严格的门卫,检查每一个想要进出网络的“数据包”,根据IP地址、端口号、协议类型等规则决定是放行还是拦截。

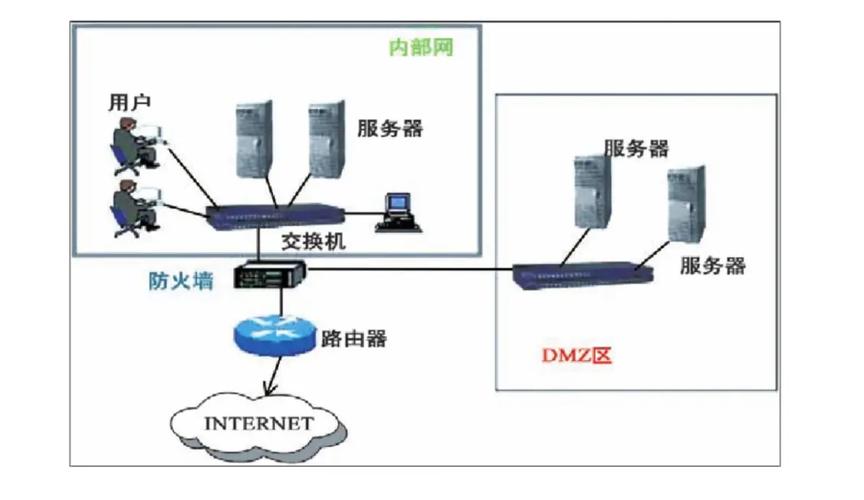

- 安全隔离: 将企业内部网络划分为不同的安全区域,如核心区、服务器区、办公区、访客区等,防火墙在这些区域之间建立隔离,防止威胁在一个区域内扩散,实现“纵深防御”。

- 威胁防护: 现代防火墙集成了入侵防御系统、病毒防护、恶意软件检测等功能,能够主动识别并阻断已知的攻击行为和恶意代码。

- VPN网关: 为远程办公员工、分支机构或合作伙伴提供安全的加密访问通道,通过VPN技术将他们的设备安全地接入企业内网。

- 应用层控制与可视化: 能够识别和控制具体的应用程序(如微信、抖音、BitTorrent),而不仅仅是端口,提供网络流量分析,帮助管理员了解网络使用情况,发现异常行为。

- 日志与审计: 记录所有被防火墙处理过的连接事件,为安全事件的追溯、取证和事后分析提供关键数据。

防火墙在企业网络中的典型部署场景

根据企业规模、网络架构和安全需求的不同,防火墙的部署方式也多种多样。

边界防火墙 - 网络的“大门”

这是最常见的部署方式,作为企业网络与互联网之间的唯一出口。

- 位置: 部署在互联网服务提供商的入口路由器和内部核心网络之间。

- 作用:

- 第一道防线: 阻止来自互联网的绝大多数外部攻击,如端口扫描、DDoS攻击、病毒传播等。

- NAT地址转换: 将内部私网IP地址转换为公网IP地址访问互联网,有效隐藏内部网络结构,节省公网IP资源。

- 策略执行: 执行严格的出站和入站策略,只允许员工访问必要的网站和服务(如HTTP/HTTPS, DNS),而禁止所有不必要的入站连接。

- 技术: 通常部署为状态检测防火墙或下一代防火墙。

内部防火墙 - 网络的“隔断墙”

大型企业或对安全要求极高的企业,会在内部网络的不同安全区域之间部署防火墙。

- 位置: 部署在数据中心内部、不同部门之间、或服务器群与办公网络之间。

- 作用:

- 最小权限原则: 即使攻击者攻破了办公区的某一台电脑,内部防火墙也能阻止其横向移动,访问核心数据库服务器或财务系统。

- 隔离高风险区域: 将访客网络、无线网络等高风险区域与内部核心网络隔离开,确保访客的设备即使感染病毒也无法威胁到内网。

- 保护关键资产: 对数据中心的服务器区域进行重点保护,只允许特定的、经过授权的访问源(如办公网、管理网段)访问特定的服务器端口。

- 示例:

- DMZ区防火墙: 将对外提供服务的Web服务器、邮件服务器等放置在DMZ(非军事区)中,防火墙配置为只允许互联网访问DMZ,而DMZ不能主动访问内网,内网也不能随意访问DMZ。

下一代防火墙 的全面应用

NGFW是当前企业部署的主流,它在传统防火墙的基础上,集成了更多智能化的安全功能。

- 应用识别与控制: 不仅能识别端口,还能识别具体的应用程序,可以允许“钉钉”办公软件的流量,但禁止“抖音”的娱乐流量。

- 入侵防御系统: 实时检测并阻断网络流量中的已知漏洞攻击、恶意软件等威胁。

- 用户身份识别: 与企业AD(Active Directory)域集成,将安全策略从基于“IP地址”提升到基于“用户身份”,可以为“销售部”和“研发部”设置完全不同的上网策略。

- 威胁情报联动: 实时接收全球威胁情报,自动更新防护规则,快速应对新型网络攻击。

- 统一威胁管理: 将防火墙、IPS、VPN、上网行为管理等功能集成到一个设备中,简化了部署和管理。

远程访问与分支机构互联

- 站点到站点 VPN: 为企业总部与各分支机构之间建立一条加密的、安全的隧道,确保分支机构安全地访问总部的内部资源。

- 远程访问 VPN: 为居家办公的员工或差旅中的员工提供安全的接入方式,员工通过VPN客户端软件,将个人电脑的流量加密后传输到企业防火墙,再进入内网,现代企业越来越多地使用SSL VPN,因为它无需安装客户端,只需通过浏览器即可访问。

云环境下的防火墙应用

随着企业业务上云,防火墙技术也延伸到了云环境。

- 云防火墙: 云服务商(如阿里云、腾讯云、AWS)提供虚拟化的防火墙服务(如安全组、网络ACL),用户可以在云端定义流量规则,保护云上的虚拟机、数据库等资产。

- 云访问安全代理: 当企业使用SaaS应用(如Office 365, Salesforce)时,CASB作为“云防火墙”,负责在用户和云服务之间提供安全策略,如数据防泄露、访问控制、威胁防护等。

- 混合云部署: 对于同时拥有本地数据中心和云资源的混合云架构,企业需要通过云防火墙或SD-WAN技术,统一管理本地和云边界的流量和安全策略。

部署与管理防火墙的最佳实践

仅仅部署防火墙是不够的,正确的管理和维护才能发挥其最大效能。

- 制定清晰的安全策略: 在配置防火墙之前,必须先定义明确的安全策略,策略应基于“默认拒绝”原则,即所有未被明确允许的流量都应被禁止。

- 最小权限原则: 无论是用户访问资源还是服务器开放端口,都只授予完成其任务所必需的最小权限。

- 定期策略审计: 随着时间推移,防火墙规则会变得冗余和过时,定期审查和清理不必要的规则,可以简化管理、提升性能并减少潜在风险。

- 保持固件和规则库更新: 及时更新防火墙的固件以修复安全漏洞,并更新IPS/反病毒等特征库,以防御最新的威胁。

- 启用日志和监控: 配置详细的日志记录,并使用安全信息和事件管理 系统进行集中收集和分析,实现实时威胁检测和告警。

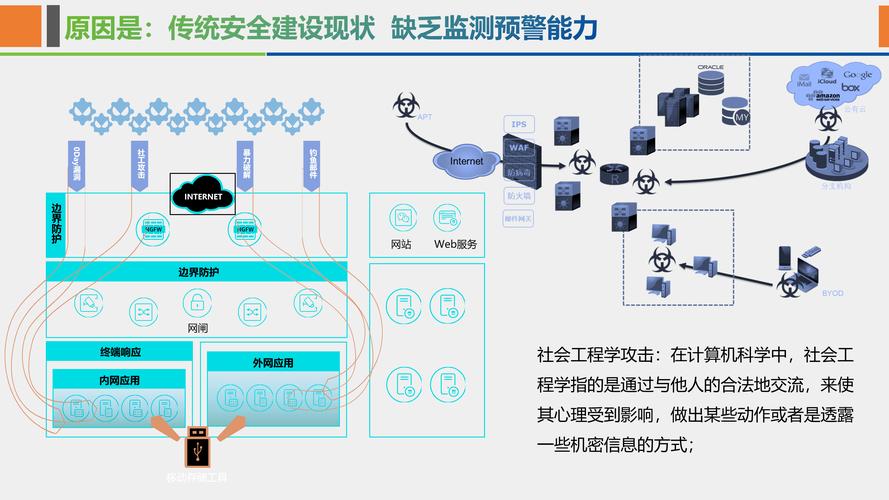

- 员工安全意识培训: 防火墙是技术防线,但员工是人的防线,对员工进行钓鱼邮件、弱密码等安全意识培训,是防御社会工程学攻击的关键。

- 定期进行安全演练: 定期进行渗透测试或攻击演练,检验防火墙策略的有效性,发现并修复配置上的缺陷。

面临的挑战与未来趋势

-

挑战:

(图片来源网络,侵删)

(图片来源网络,侵删)- 加密流量挑战: 随着HTTPS的普及,越来越多的网络流量是加密的,传统防火墙难以深度检测其内容,给威胁防护带来困难。

- 云和移动化: 企业网络边界日益模糊,传统的边界防护模型面临巨大挑战。

- 高级持续性威胁: APT攻击手段复杂,能够长期潜伏,传统防火墙可能难以发现。

- 性能与成本的平衡: 高性能的防火墙价格昂贵,需要在安全性和成本之间找到平衡点。

-

未来趋势:

- AI与机器学习: 利用AI分析海量网络流量,智能识别未知威胁和异常行为,实现主动防御。

- 零信任架构: “从不信任,始终验证”的理念正成为新的安全标准,防火墙将作为零信任网络访问的核心组件,对每一次访问请求进行严格的身份验证和授权。

- SD-WAN与SASE: 将网络功能和安全功能深度融合,通过云服务交付,为分布式和移动化的企业提供灵活、统一的安全保障。

- 深度包检测与TLS解密: 尽管涉及隐私,但对加密流量的解密分析将是未来高级威胁防护的必然趋势。

防火墙技术是企业网络安全的基石,其应用已经从简单的边界访问控制,演变为一个集成了智能化、自动化、云化于一体的综合安全体系,在现代企业中,防火墙不再是孤立的设备,而是整个安全架构中的一个关键节点,与SIEM、SOAR、EDR等其他安全产品协同工作,共同构建起一道纵深、动态、智能的企业网络安全防线,企业必须根据自身的业务需求和安全目标,选择合适的防火墙技术,并辅以科学的管理和运维,才能真正发挥其守护网络的价值。