IPsec VPN 是一种基于 IPsec (Internet Protocol Security) 协议族构建的安全虚拟专用网络技术,它的核心目标是通过对 IP 数据包进行加密和认证,在不安全的公共网络(如互联网)上建立一个安全的、加密的通信隧道,从而实现远程安全访问企业内部网络资源。

下面我们从多个维度来阐述其技术特点:

核心技术特点

强大的安全性

这是 IPsec VPN 最核心、最突出的特点,它通过多种机制提供企业级的安全保障。

-

数据机密性:

- 实现方式:使用对称加密算法(如 AES, 3DES)对 IP 数据包的载荷进行加密。

- 作用:确保数据在传输过程中即使被截获,攻击者也无法读取其内容,防止信息泄露。

-

数据完整性:

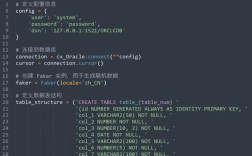

(图片来源网络,侵删)

(图片来源网络,侵删)- 实现方式:使用哈希算法(如 HMAC-SHA256, HMAC-MD5)为数据包生成一个“指纹”(哈希值),接收方会重新计算哈希值并与收到的指纹比对,如果不一致,则说明数据在传输中被篡改。

- 作用:保证数据在传输过程中没有被第三方恶意修改或损坏。

-

身份认证:

- 实现方式:在建立安全隧道之前,通信双方必须互相验证身份,认证方式灵活多样:

- 预共享密钥:双方配置一个相同的密钥,简单但扩展性差。

- 数字证书:使用由公钥基础设施颁发的数字证书进行认证,安全性最高,是目前企业部署的主流方式。

- 扩展认证协议:支持更复杂的认证方式,如使用用户名/密码(结合 CHAP, MS-CHAPv2 等)或一次性密码。

- 作用:确保你正在通信的设备或用户是合法的,防止中间人攻击。

- 实现方式:在建立安全隧道之前,通信双方必须互相验证身份,认证方式灵活多样:

网络层工作

IPsec 工作在 OSI 网络层(Layer 3),这是它与 SSL VPN 最根本的区别之一。

-

优点:

- 透明性:对于终端用户和应用程序来说,IPsec VPN 是透明的,用户无需为每个应用程序单独配置,所有通过 IPsec 隧道的 IP 流量(如网页浏览、文件共享、远程桌面、数据库访问等)都会自动被保护。

- 全面性:可以保护任何基于 IP 的协议和应用,实现“全隧道”访问。

- 安全性高:在网络层就进行了加密和认证,比在应用层(如 SSL VPN)的加密更底层、更彻底。

-

缺点:

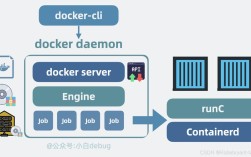

(图片来源网络,侵删)

(图片来源网络,侵删)- 灵活性差:无法像 SSL VPN 那样对单个应用进行精细化的访问控制或策略授权。

- 客户端依赖:通常需要在客户端设备上安装专门的 VPN 客户端软件,增加了部署和维护的复杂性。

灵活的部署模式

IPsec VPN 支持多种部署方式,以适应不同的网络架构和安全需求。

-

传输模式:

- 工作方式:只对 IP 数据包的载荷(通常是 TCP/UDP 数据包)进行加密和认证,IP 头部保持不变。

- 应用场景:主要用于主机到主机之间的通信,例如两个服务器之间的安全通信,在企业远程办公中较少使用。

-

隧道模式:

- 工作方式:这是 IPsec VPN 最常用的模式,它对整个原始 IP 数据包(包括头部和载荷)进行加密和认证,然后将其作为一个新的 IP 数据包的载荷,这个新 IP 包有新的 IP 头部,其源地址和目的地址是 VPN 网关的地址(如防火墙或路由器)。

- 应用场景:主要用于站点到站点或远程访问,它能够隐藏内部网络的 IP 地址结构,并将来自不同网络的流量封装在隧道中安全传输。

两种主要运行模式

IPsec VPN 在建立安全通信时,可以采用两种不同的协议模式来协商安全参数。

-

传输模式:

- 工作方式:IPsec 直接在原始 IP 数据包上添加一个 IPsec 头部(AH 或 ESP 头部)。

- 应用场景:主要用于主机到主机的直接通信,较少用于 VPN 隧道。

-

隧道模式:

- 工作方式:如上所述,将整个原始 IP 包封装进一个新的 IP 包中。

- 应用场景:这是构建 VPN 隧道的基础,适用于站点到站点和远程访问场景。

关键协议组件

IPsec 的功能由以下协议组合实现:

-

AH (Authentication Header - 认证头):

- 功能:提供数据完整性和身份认证,但不提供机密性(不加密数据)。

- 现状:由于其不提供加密功能,且 ESP 已能提供完整的认证和加密服务,AH 在现代部署中已很少使用。

-

ESP (Encapsulating Security Payload - 封装安全载荷):

- 功能:提供数据机密性(加密)、数据完整性和身份认证,这是 IPsec VPN 中最核心、最常用的协议。

-

IKE (Internet Key Exchange - 互联网密钥交换):

- 功能:负责在通信双方之间安全地协商和建立 IPsec 安全关联,它使用两个阶段来完成这项工作:

- 第一阶段 (IKEv1) / IKE_SA (IKEv2):建立一个安全的、经过身份验证的通信通道,用于保护后续的协商过程本身。

- 第二阶段 (IKEv1) / Child_SA (IKEv2):使用第一阶段建立的安全通道,来协商并建立用于保护实际数据流量的 IPsec SA(包括加密算法、密钥、密钥生存期等)。

- 重要性:没有 IKE,就无法安全地分发加密密钥,IPsec 也就无法工作。

- 功能:负责在通信双方之间安全地协商和建立 IPsec 安全关联,它使用两个阶段来完成这项工作:

部署架构与场景

基于以上技术特点,IPsec VPN 主要有两种典型的部署架构:

-

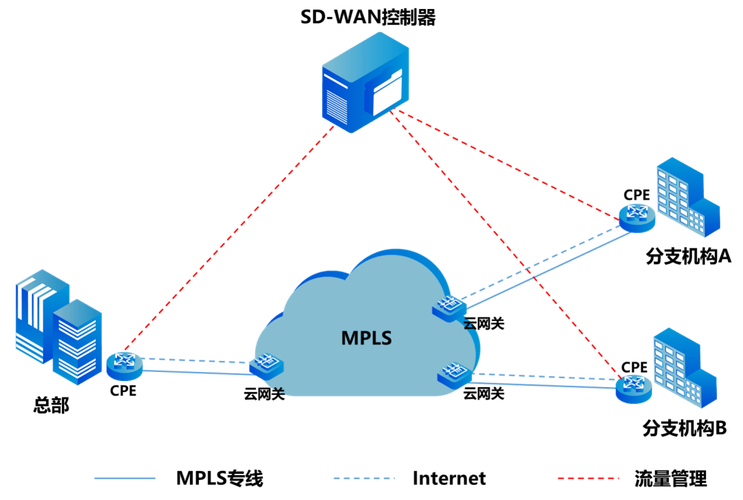

站点到站点 VPN (Site-to-Site VPN)

- 架构:在两个或多个企业分支机构(如总部和各地办公室)的网络安全网关(如防火墙、路由器)之间建立 IPsec 隧道。

- 工作方式:当一个分支机构的设备需要访问另一个分支机构的内部资源时,数据包被自动捕获并封装进 IPsec 隧道,通过互联网安全传输到对端网关,然后解封并转发给目标设备。

- 特点:对终端用户完全透明,就像两个局域网通过专线直接连接一样。

-

远程访问 VPN (Remote Access VPN)

- 架构:为远程员工、出差人员或合作伙伴提供安全访问企业内部网络的方式。

- 工作方式:员工的设备上安装 VPN 客户端软件,通过互联网与公司总部的 VPN 网关建立 IPsec 隧道,员工设备成为公司虚拟网络的一个“延伸节点”。

- 特点:需要客户端软件,提供对公司内部资源的全面、透明访问。

优缺点总结

优点

- 安全性高:提供网络层全面的加密、认证和完整性保护,安全性业界公认。

- 应用透明:一旦连接成功,所有 IP 流量都会自动通过隧道,无需为每个应用单独配置。

- 功能全面:支持所有基于 IP 的协议和应用,是真正的“全隧道”解决方案。

- 成熟稳定:技术标准成熟,部署广泛,有大量的商业和开源解决方案支持。

缺点

- 客户端依赖:通常需要安装和配置客户端软件,增加了管理负担和兼容性问题。

- 可扩展性差:当需要支持大量并发远程用户时,管理和分发客户端证书/密钥会变得非常复杂。

- 用户体验:由于对所有流量进行加密,可能会对网络性能产生一定影响,客户端软件也可能与本地防火墙或杀毒软件产生冲突。

- 访问控制粒度粗:难以实现基于单个应用的精细化访问策略(允许访问 Outlook 但禁止访问文件共享)。

IPsec VPN 是一种以安全为核心、工作在网络层的全隧道 VPN 技术,它通过强大的加密和认证机制,为站点到站点和远程访问场景提供了高度安全的通信保障,其最大的优势是安全性和透明性,而主要的挑战在于客户端管理的复杂性和访问控制的灵活性不足,在选择 VPN 技术时,需要根据具体的安全需求、用户规模和管理能力来综合评估 IPsec VPN 和 SSL VPN 的适用性。