Linux 网络重定向是操作系统内核中一项强大的网络功能,它允许用户或系统管理员控制数据包的流向,将原本发往某个目标地址和端口的数据包重新导向到另一个地址和端口,这一功能在网络安全、负载均衡、服务迁移以及开发测试等场景中具有广泛的应用,本文将详细探讨 Linux 网络重定向的原理、实现方式、配置工具及实际应用案例。

Linux 网络重定向的原理

Linux 网络重定向的核心机制依赖于 Netfilter 框架,这是 Linux 内核中实现数据包过滤、网络地址转换(NAT)和数据包修改的子系统,Netfilter 在数据包经过网络协议栈的不同阶段(如 prerouting、input、forward、output、postrouting)设置了多个钩子点(hooks),允许通过 iptables 或 nftables 等工具插入规则,对数据包进行匹配和处理。

当数据包到达这些钩子点时,Netfilter 会按照预设的规则链(如 PREROUTING、INPUT 等)依次检查数据包的属性(如源地址、目标地址、端口、协议等),如果数据包与某条规则的条件匹配,系统将执行该规则指定的动作(如 ACCEPT、DROP、REJECT 等),而重定向(REDIRECT)则是一种特殊的动作,主要用于实现本地端口转发,其工作原理是在 PREROUTING 或 OUTPUT 链中修改数据包的目标地址和端口,将数据包重新路由到本地主机上的另一个端口,常用于将外部访问请求导向本地运行的服务。

实现方式与配置工具

Linux 网络重定向主要通过 iptables 和 nftables 两种工具实现,iptables 是传统的防火墙配置工具,而 nftables 是其现代化替代品,提供了更简洁和高效的语法,以下以 iptables 为例,介绍重定向的基本配置方法。

使用 iptables 实现端口重定向

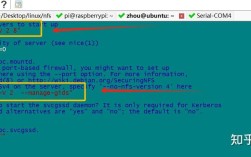

假设需要将本地主机的 80 端口访问请求重定向到 8080 端口,可以使用以下命令:

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 8080

该命令的解释如下:

-t nat:指定操作 NAT 表,重定向通常在 NAT 表中实现。-A PREROUTING:添加规则到 PREROUTING 链,该链在数据包进入本地主机前进行处理。-p tcp:匹配 TCP 协议的数据包。--dport 80:匹配目标端口为 80 的数据包。-j REDIRECT:指定动作为重定向。--to-ports 8080:将数据包的目标端口修改为 8080。

如果需要重定向所有端口的访问,可以省略 --dport 条件;如果仅针对特定 IP 地址,可以添加 -d 参数指定目标 IP。

使用 nftables 实现重定向

nftables 的语法更加灵活,例如实现相同功能的命令为:

nft add table nat

nft add chain nat prerouting { type nat hook prerouting priority 0 \; }

nft add rule nat prerouting tcp dport 80 redirect to 8080

nftables 通过显式定义表和链,避免了 iptables 中多个表的复杂性,适合复杂规则的配置。

持久化配置

默认情况下,iptables 和 nftables 的规则在系统重启后会丢失,为了使配置持久化,可以使用 iptables-persistent 或 nftables 包保存规则:

- 对于 iptables:

apt-get install iptables-persistent # Debian/Ubuntu netfilter-persistent save

- 对于 nftables:

nft list ruleset > /etc/nftables.conf # 手动保存 systemctl enable nftables # 启用并开机自启

应用场景与案例

Web 服务端口转发

开发环境中,常将本地服务(如 Node.js 应用)运行在非标准端口(如 3000),但需要通过 HTTP 标准端口(80)访问,通过重定向,用户无需在 URL 中指定端口号:

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 3000

负载均衡

在多台服务器组成的集群中,可以通过结合 iptables 和 LVS(Linux Virtual Server)实现负载均衡,重定向可以将外部请求分发到集群中的不同服务器,

iptables -t nat -A PREROUTING -p tcp --dport 80 -m statistic --mode random --probability 0.5 -j DNAT --to-destination 192.168.1.10:8080 iptables -t nat -A PREROUTING -p tcp --dport 80 -m statistic --mode random --probability 0.5 -j DNAT --to-destination 192.168.1.11:8080

上述规则将 50% 的流量导向两台不同的服务器。

安全防护

通过重定向将敏感服务的端口(如 SSH 的 22 端口)修改为非标准端口,可以减少自动化扫描攻击,将 SSH 访问重定向到 2222 端口:

iptables -t nat -A PREROUTING -p tcp --dport 2222 -j REDIRECT --to-ports 22

用户需通过 2222 端口连接 SSH,而直接访问 22 端口的请求将被丢弃。

常见问题与注意事项

在使用网络重定向时,需要注意以下几点:

- 规则顺序:iptables 和 nftables 的规则按顺序匹配,一旦数据包与某条规则匹配,后续规则将不再生效,应将更具体的规则放在前面。

- 回环流量:如果重定向的目标端口与源端口相同,可能导致数据包无限循环,建议通过

--lo选项或iptables -A INPUT -i lo -j ACCEPT允许回环流量。 - 协议支持:重定向主要支持 TCP 和 UDP 协议,其他协议(如 ICMP)可能需要特殊处理。

相关问答 FAQs

问题 1:如何验证 Linux 网络重定向是否生效?

解答:可以通过以下方法验证:

- 使用

curl或wget访问原始端口,检查是否被重定向到目标端口,访问http://localhost:80,若目标端口为 8080,可通过netstat -tuln | grep 8080查看是否有连接建立。 - 使用

tcpdump抓包分析数据包的目标端口变化。tcpdump -i any -nn port 80观察数据包是否被修改为目标端口。 - 检查 iptables 或 nftables 规则是否正确加载,通过

iptables -t nat -L -n -v或nft list ruleset查看规则匹配计数。

问题 2:如何清除已配置的 Linux 网络重定向规则?

解答:清除规则的方法取决于使用的工具:

- iptables:

- 删除指定规则:

iptables -t nat -D PREROUTING -p tcp --dport 80 -j REDIRECT --to-ports 8080 - 清空 NAT 表所有规则:

iptables -t nat -F

- 删除指定规则:

- nftables:

- 删除指定规则:

nft delete rule nat prerouting tcp dport 80 redirect to 8080 - 清空整个规则集:

nft flush ruleset

- 删除指定规则:

- 持久化规则:清除后需重新保存配置,如

netfilter-persistent save或手动更新/etc/nftables.conf并重启nftables服务。