Windows渗透技术是指安全研究人员或攻击者利用Windows操作系统及其应用程序的漏洞、配置错误或权限管理缺陷,获取未授权访问权限、提升权限、维持访问或执行恶意操作的一系列方法和工具集,这些技术既可用于合法的安全测试,帮助企业和组织发现并修复安全漏洞,也可能被恶意攻击者利用,对系统安全构成严重威胁,以下从渗透测试流程、关键技术、常用工具及防御措施等方面进行详细阐述。

渗透测试流程

Windows渗透测试通常遵循标准化的流程,包括信息收集、漏洞扫描、漏洞利用、权限提升、权限维持和痕迹清理等阶段。

信息收集

信息收集是渗透测试的第一步,目的是尽可能获取目标Windows系统的详细信息,为后续攻击提供方向,收集内容可包括:

- 主机信息:通过nmap、netcat等工具扫描目标IP的开放端口、服务版本(如SMB、RDP、HTTP等)、操作系统类型(通过TCP/IP栈指纹识别)。

- 用户信息:通过枚举用户账户(如使用enum4linux、Hydra爆破用户名)、收集系统用户列表(如Windows的net user命令)、获取域内用户信息(如BloodHound工具分析Active Directory关系)。

- 网络信息:探测目标所在网段、网关、DNS服务器配置,以及是否存在信任域关系(如通过nmap的--script=smb-brute枚举域信任)。

漏洞扫描

在信息收集的基础上,利用漏洞扫描工具检测目标系统已知的安全漏洞,常用工具包括:

- Nessus:扫描系统、应用和服务中的漏洞,生成详细报告,包括漏洞风险等级、利用方法和修复建议。

- OpenVAS:开源漏洞扫描器,支持插件扩展,可检测Windows系统中的补丁缺失、服务配置错误等问题。

- Metasploit Framework:集成漏洞验证模块,可通过辅助模块(如auxiliary/scanner/smb/smb_ms17_010)检测特定漏洞(如永恒之蓝)。

漏洞利用

针对发现的漏洞,利用漏洞利用代码(Exploit)获取系统初始访问权限,常见利用场景包括:

- 远程代码执行:通过MS17-010(永恒之蓝)、Log4j2等漏洞,无需认证即可在目标系统执行任意命令。

- 服务漏洞:如IIS目录遍历、FTP匿名登录等,通过配置错误或服务漏洞获取访问权限。

- 钓鱼攻击:结合社会工程学(如发送恶意Office文档、PDF文件),诱导用户执行宏或点击链接,植入后门程序(如Cobalt Strike Beacon)。

权限提升

初始权限通常为普通用户权限,需通过技术手段提升至更高权限(如SYSTEM或管理员权限),常见方法包括:

- 系统内核漏洞:利用Windows内核漏洞(如MS14-058)绕过权限检查,实现权限提升。

- 服务滥用:启动具有高权限的服务(如Windows Update服务),或修改服务配置文件(如将服务可执行文件路径替换为恶意程序)。

- 令牌窃取:通过Rotten Potato、Juicy Potato等工具窃取SYSTEM令牌,模拟高权限用户。

权限维持

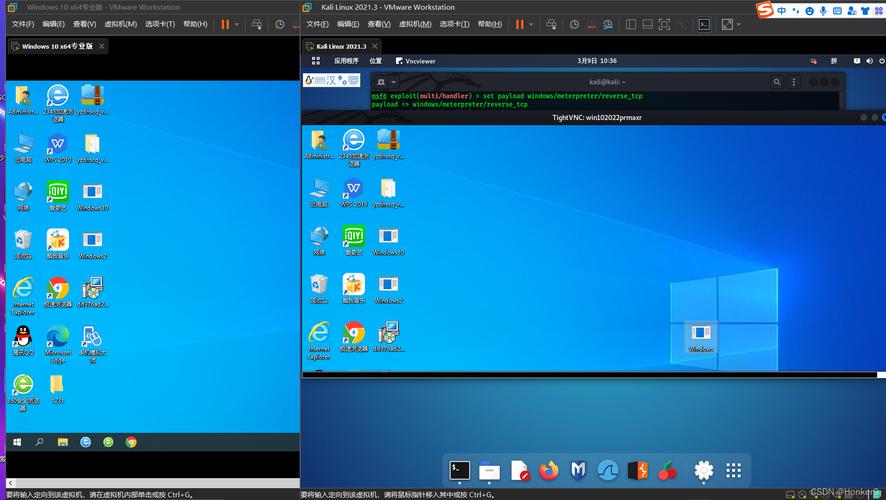

为长期控制目标系统,攻击者会植入后门或创建持久化访问通道,常见技术包括:

- 后门程序:植入Cobalt Strike、Meterpreter等远控木马,通过反向连接或端口转发保持通信。

- 计划任务:创建定时任务(如at、schtasks命令),定期执行恶意脚本或程序。

- 注册表启动项:修改注册表键值(如HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run),实现开机自启动。

痕迹清理

攻击完成后,攻击者通常会清除日志、删除临时文件,掩盖入侵痕迹,常用命令包括:

- 清理系统日志:

wevtutil el | ForEach-Object {wevtutil cl $_} - 清理PowerShell历史记录:

Clear-History

关键技术与工具

Windows渗透测试涉及多种技术和工具,以下为部分核心内容:

常用渗透工具

| 工具名称 | 功能描述 |

|---|---|

| Metasploit | 集成漏洞利用、Payload生成、后门开发等功能,是渗透测试的核心框架。 |

| Cobalt Strike | 高级远控平台,支持Beacon、Payload加密、团队协作,常用于APT攻击模拟。 |

| Mimikatz | 账号密码抓取工具,可获取Windows系统中的明文密码、哈希值、票据等。 |

| BloodHound | 分析Active Directory环境,可视化域内用户、组、计算机的信任关系,快速定位攻击路径。 |

| PowerSploit | PowerShell渗透测试脚本集,包含信息收集、权限提升、持久化等功能模块。 |

关键技术分类

- 网络攻击技术:包括ARP欺骗、DNS欺骗、中间人攻击(如Ettercap工具),用于拦截或篡改网络流量。

- Web渗透技术:针对Windows上的Web服务(如IIS、Apache),利用SQL注入、文件上传漏洞、命令执行等获取服务器权限。

- 横向移动技术:在域环境中,通过Pass-the-Hash(PTH)、Pass-the-Ticket(PTT)、SMB中继(如SmbRelay工具)等技术,从一台主机控制域内其他主机。

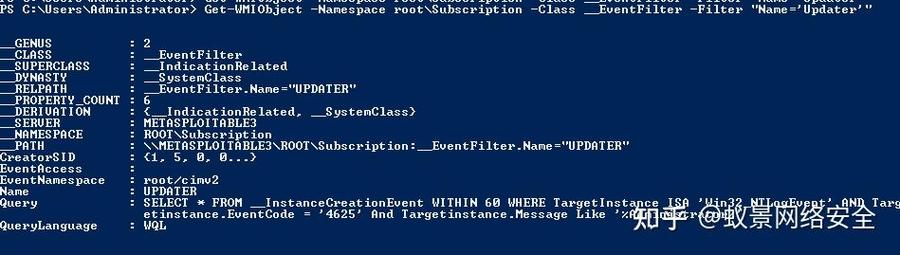

- 权限维持技术:除了后门和计划任务,还包括隐藏账户(如创建无法通过net user查看的账户)、DLL劫持、WMI事件订阅等隐蔽持久化方法。

防御措施

针对Windows渗透技术,需从系统加固、访问控制、日志监控等方面构建防御体系:

- 及时更新补丁:定期安装Windows系统和应用程序的安全补丁,修复已知漏洞(如MS17-010、Log4j2等高危漏洞)。

- 最小权限原则:限制普通用户权限,避免使用管理员账户日常操作;对域用户实施基于角色的访问控制(RBAC)。

- 启用防火墙与入侵检测:配置Windows防火墙限制端口访问,部署IDS/IPS(如Snort、Suricata)监控异常流量。

- 日志审计与监控:启用Windows事件日志(安全日志、系统日志),使用SIEM工具(如Splunk、ELK)集中分析日志,及时发现异常行为(如多次登录失败、敏感权限操作)。

- 安全意识培训:对员工进行钓鱼邮件识别、密码安全、社会工程学防范等培训,减少人为因素导致的安全风险。

相关问答FAQs

Q1:Windows渗透测试中,如何区分合法测试与非法攻击?

A:合法渗透测试需获得目标系统所有者的明确书面授权,测试范围、目标和时间需双方确认,且测试过程中需避免破坏数据或影响系统正常运行;非法攻击则未经授权,以窃取数据、破坏系统为目的,两者在法律性质和道德层面有本质区别。

Q2:如何防御Windows系统中的“永恒之蓝”(MS17-010)漏洞攻击?

A:防御措施包括:(1)及时安装MS17-010补丁(Windows 7/8/10、Windows Server 2008 R2等系统均提供补丁);(2)关闭不必要的SMB服务(在控制面板->管理工具->服务中禁用Server服务);(3)在防火墙中阻止445端口(SMB协议默认端口)的外部访问;(4)定期进行漏洞扫描,确保系统无未修复的高危漏洞。