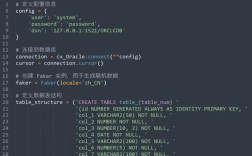

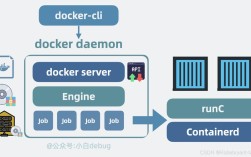

Docker 作为一种容器化技术,通过轻量级虚拟化方式实现了应用的快速部署和环境一致性,但在实际应用中,其技术难点主要集中在资源管理、网络配置、数据持久化、安全防护以及集群调度等多个维度,这些难点不仅影响容器化部署的效率,也直接关系到生产环境的稳定性和安全性。

在资源管理方面,Docker 容器虽然比传统虚拟机更轻量,但 CPU、内存、I/O 等资源的精细化控制仍存在挑战,CPU 资源的隔离依赖于 Linux 内核的 Cgroups 技术,但在多租户场景下,如何合理分配 CPU 份额、避免资源争用导致的性能瓶颈,需要结合业务需求进行复杂配置,内存管理方面,容器可能因内存泄漏或超额分配引发宿主机压力,而 Docker 的内存限制机制(如 --memory 参数)仅能控制物理内存使用,未包含 Swap 空间管理,容易导致 OOM(Out of Memory)问题,I/O 资源的隔离更为复杂,尤其是磁盘 I/O,若多个容器同时进行高并发读写,可能因 I/O 资源耗尽导致整个宿主机性能下降,Docker 虽提供 --device-read-bps 和 --device-write-bps 等参数限速,但实际效果受限于底层存储性能和调度策略。

网络配置是 Docker 另一核心技术难点,默认情况下,Docker 使用桥接网络(bridge),通过 docker0 虚拟网桥实现容器间通信,但跨主机容器通信时,需依赖额外方案(如 Overlay 网络),这涉及 VXLAN 等隧道技术,配置复杂且可能增加网络延迟,端口映射方面,虽然 -p 参数可映射宿主机端口到容器,但在大规模部署中,端口冲突和动态端口管理问题频发,需结合端口池或服务网格(如 Istio)解决,网络策略(Network Policy)的实现依赖第三方插件(如 Calico),不同插件间的兼容性以及规则优先级管理,进一步增加了网络运维的复杂度。

数据持久化方面,容器的设计理念是无状态化,但实际应用中数据库、缓存等有状态服务需要数据持久化,Docker 通过数据卷(Volume)实现数据持久化,但数据卷的生命周期管理、备份与恢复机制仍不完善,数据卷与容器绑定后,若容器被删除,数据卷可能被意外清理;跨主机数据卷迁移需依赖共享存储(如 NFS、Ceph),但存储性能和数据一致性难以保障,数据卷的权限管理(如 Linux 文件权限)和容器内数据挂载点的路径冲突,也是常见问题。

安全防护是 Docker 容器化部署的重中之重,但难点在于攻击面广且防护手段分散,容器逃逸是高危风险,若内核漏洞(如 Dirty Cow)或配置不当(如特权模式 --privileged),可能导致容器突破隔离限制获取宿主机权限,镜像安全方面,官方镜像和第三方镜像可能存在漏洞,需结合镜像扫描工具(如 Clair、Trivy)定期检测,但扫描效率和误报率仍需优化,运行时安全方面,容器进程的权限控制(如非 root 用户运行)、文件系统只读挂载(readonly rootfs)等安全策略,需要业务侧配合调整,可能影响应用兼容性,Docker 守护进程(dockerd)的 API 接口暴露在公网时,若未启用 TLS 加密或访问控制,易遭受未授权攻击。

集群管理与调度是规模化应用的核心难点,尤其在 Kubernetes 成为容器编排标准后,其复杂性进一步凸显,服务发现与负载均衡需要协调 kube-proxy、CoreDNS 等组件,配置不当可能导致服务不可达,滚动更新(Rolling Update)和自动扩缩容(HPA)虽可实现高可用,但更新过程中的回滚策略和资源阈值设定需精准控制,否则可能引发服务中断,多集群管理(如联邦集群)、混合云部署等场景,涉及网络互通、配置同步等跨域问题,对运维团队的技术能力要求极高。

| 技术领域 | 主要难点 | 常见解决方案 |

|---|---|---|

| 资源管理 | CPU/内存/I/O 隔离不足、资源争用、OOM 风险 | Cgroups 精细化配置、资源限制参数、监控告警(如 Prometheus) |

| 网络配置 | 跨主机通信复杂、端口冲突、网络策略管理困难 | Overlay 网络、Service Mesh、端口池管理、第三方网络插件(Calico/Flannel) |

| 数据持久化 | 数据卷生命周期管理、跨主机迁移、备份恢复 | 共享存储(NFS/Ceph)、快照备份、数据卷插件(Rook) |

| 安全防护 | 容器逃逸、镜像漏洞、运行时风险、API 安全 | 非特权运行、镜像扫描、SELinux/AppArmor、TLS 加密、RBAC 权限控制 |

| 集群调度 | 服务发现、滚动更新、自动扩缩容、多集群管理 | Kubernetes 控制器、HPA 策略、Istio 服务网格、集群联邦(Karmada) |

相关问答 FAQs

Q1:如何解决 Docker 容器 OOM(Out of Memory)问题?

A:解决 OOM 问题需从内存限制和监控两方面入手,通过 docker run --memory 参数设置容器内存上限,避免超额分配;结合 --memory-swap 参数限制 Swap 使用量,防止容器过度依赖 Swap 导致性能下降,启用 --oom-kill-disable 禁用 OOM 杀进程机制(需谨慎,需确保有其他进程监控),并通过监控工具(如 cAdvisor、Prometheus)实时跟踪容器内存使用情况,设置告警阈值,在内存接近上限时及时扩容或优化应用内存泄漏问题。

Q2:Docker 容器跨主机通信有哪些方案?各有什么优缺点?

A:跨主机通信方案主要有三种:

- 端口映射 + 端口转发:通过宿主机端口映射容器端口,再结合 SSH 隧道或端口转发工具实现通信,优点是配置简单,缺点是扩展性差,适合少量主机场景。

- Overlay 网络:基于 VXLAN 技术在主机间创建虚拟网络,容器通过虚拟 IP 通信,优点是透明性好,支持大规模集群(如 Kubernetes),缺点是网络延迟略高,依赖 etcd 等服务发现组件。

- MacVLAN 网络:将容器直接映射到物理网卡,拥有独立 MAC 和 IP,优点是性能接近原生网络,缺点是占用物理网卡 IP 资源,需宿机支持。

选择方案时需权衡性能、复杂度和规模需求,Overlay 网络是当前主流方案。