Web应用作为互联网服务的主要载体,其安全性直接关系到用户数据隐私、企业信誉及业务连续性,随着网络攻击手段的不断演进,Web应用常见安全技术已成为开发者和运维人员必须掌握的核心内容,这些技术贯穿于应用设计、开发、部署及运维的全生命周期,旨在通过多层次防护策略抵御各类安全威胁。

输入验证与输出编码

输入验证是Web应用安全的第一道防线,其核心目的是确保用户输入的数据符合预期格式和范围,防止恶意数据进入系统处理流程,常见的输入验证技术包括:长度限制(如用户名不超过20字符)、格式校验(如邮箱地址需符合RFC标准)、类型检查(如数字字段只能输入整数)以及白名单验证(仅允许预定义的合法字符),对于用户注册表单中的手机号字段,应通过正则表达式严格验证是否符合11位手机号格式,同时过滤掉SQL注入的特殊字符如单引号、分号等。

输出编码则是针对数据在展示层的安全防护,通过转换特殊字符的方式防止跨站脚本攻击(XSS),常见的编码方式包括:HTML编码(将<转换为<,>转换为>)、JavaScript编码(将非字母数字字符转换为Unicode转义序列)以及URL编码(将空格转换为%20),当用户评论内容需要在页面展示时,应先进行HTML编码处理,确保恶意脚本无法被浏览器执行。

身份认证与授权管理

身份认证是确认用户身份的过程,常见技术包括多因素认证(MFA,如密码+短信验证码)、单点登录(SSO)及OAuth 2.0协议,密码存储应采用bcrypt、Argon2等加盐哈希算法,避免明文存储导致的数据泄露风险,用户登录时,系统应将输入的密码进行哈希运算后与数据库中的存储值比对,而非直接比较明文密码。

授权管理则是在认证基础上确定用户的操作权限,通常采用基于角色的访问控制(RBAC)模型,在一个管理后台系统中,普通用户只能查看个人数据,管理员则拥有数据删除权限,超级管理员可配置系统参数,权限控制应在服务端进行二次校验,避免仅依赖前端实现权限隐藏,攻击者可通过直接调用API接口越权访问数据。

会话管理与令牌安全

Web应用通过会话(Session)和令牌(Token)维护用户登录状态,传统的基于Cookie的会话管理需设置HttpOnly和Secure属性,防止XSS窃取会话Cookie及中间人攻击,会话ID应具备随机性和不可预测性,避免被暴力破解。

近年来,JWT(JSON Web Token)因无状态特性被广泛应用,其核心结构包含Header(头部)、Payload(载荷)和Signature(签名),使用JWT时需注意:敏感信息(如密码)不应存入Payload;签名算法应采用HS256或RS256等安全算法;令牌需设置合理的过期时间,并通过Refresh Token机制实现自动续期,减少长期有效令牌带来的风险。

数据加密与传输安全

数据加密分为传输加密和存储加密两类,传输加密通常通过HTTPS协议实现,其核心是SSL/TLS证书,需配置强密码套件(如TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384),并禁用不安全的协议版本(如SSLv3、TLS 1.0),Nginx服务器可通过以下配置强化HTTPS:

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers 'ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384';

ssl_prefer_server_ciphers on;存储加密则需根据数据敏感度选择加密方式:对于用户密码等核心数据,应使用哈希算法;对于数据库中的个人信息,可采用AES-256等对称加密算法;对于密钥管理,建议使用硬件安全模块(HSM)或云服务商提供的密钥管理服务(KMS)。

常见攻击防护技术

针对SQL注入攻击,可采用参数化查询(Prepared Statements)和ORM框架(如Hibernate、Entity Framework)避免SQL语句拼接,Java中的PreparedStatement示例:

String sql = "SELECT * FROM users WHERE username = ? AND password = ?"; PreparedStatement stmt = connection.prepareStatement(sql); stmt.setString(1, username); stmt.setString(2, passwordHash); ResultSet rs = stmt.executeQuery();

对于文件上传漏洞,需严格限制文件类型(白名单校验文件头和MIME类型)、文件大小(如不超过10MB)及存储路径(避免上传到Web根目录),通过PHP的finfo_file()函数检测文件真实类型:

$finfo = new finfo(FILEINFO_MIME_TYPE);

$mime = $finfo->file($_FILES['file']['tmp_name']);

$allowedMimes = ['image/jpeg', 'image/png', 'application/pdf'];

if (!in_array($mime, $allowedMimes)) {

die('Invalid file type');

}

跨站请求伪造(CSRF)防护可通过令牌机制实现,在表单中添加随机生成的CSRF Token,并在服务端验证其有效性,Spring Security框架可通过@EnableWebSecurity注解自动启用CSRF防护。

安全审计与日志监控

安全审计是发现潜在威胁的重要手段,需记录用户关键操作(如登录、密码修改、数据删除)及系统异常事件(如多次失败登录、SQL注入尝试),日志内容应包含时间戳、IP地址、用户标识、操作类型及详细信息,并采用集中式日志管理(如ELK Stack)进行分析。

实时安全监控可通过WAF(Web应用防火墙)实现,其内置规则可拦截SQL注入、XSS等常见攻击,ModSecurity WAF可通过以下规则拦截包含union关键字的请求:

SecRule ARGS "@contains union" "id:1001,phase:request,block,msg:SQL Injection Attempt"

安全开发与运维实践

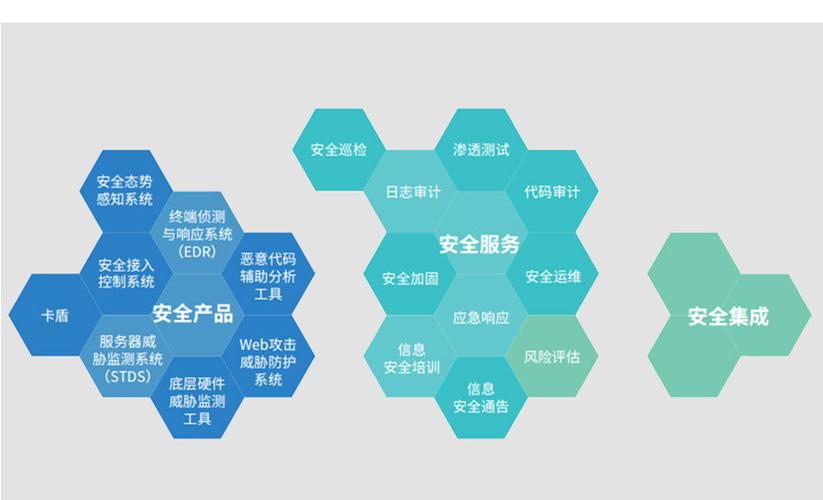

在开发阶段,应采用安全开发生命周期(SDLC),将安全需求融入需求分析、设计、编码、测试各环节,在编码阶段进行静态代码分析(SAST),使用SonarQube、Checkmarx等工具检测代码中的安全漏洞。

运维阶段需定期进行安全评估,包括漏洞扫描(使用Nmap、OpenVAS等工具)、渗透测试(模拟黑客攻击)及代码审计,应建立应急响应机制,明确数据泄露、系统入侵等安全事件的处置流程,定期进行安全演练。

相关问答FAQs

Q1: 如何判断Web应用是否存在XSS漏洞?

A1: 可通过以下方法检测:① 使用Burp Suite等工具扫描输入点,尝试输入<script>alert('XSS')</script>等测试 payload;② 在浏览器开发者工具中观察网络请求,确认输入数据是否未经编码直接输出到HTML页面;③ 使用OWASP ZAP的主动扫描功能,自动识别反射型、存储型XSS漏洞,若发现输入数据未进行HTML编码或JavaScript转义,则存在XSS风险。

Q2: HTTPS配置不当可能带来哪些安全风险?

A2: HTTPS配置不当会导致多种安全风险:① 弱密码套件(如支持RC4、3DES算法)可能被破解;② 证书过期或自签名证书会引发浏览器警告,降低用户信任;③ HSTS(HTTP严格传输安全)未启用时,攻击者可通过SSLStrip攻击将HTTPS降级为HTTP;④ 证书透明度(CT)缺失可能存在证书签发异常,建议定期使用SSL Labs的SSL Test工具检测HTTPS配置安全性,确保评分达到A级以上。