IPSec VPN技术原理主要基于IPSec协议族构建安全隧道,通过加密、认证和完整性校验机制,在公共网络(如互联网)上为远程用户或分支机构提供安全、私密的网络连接,其核心目标是在IP层实现数据的安全传输,确保数据在传输过程中不被窃听、篡改或伪造,以下从协议体系、工作模式、核心流程及关键技术等方面详细阐述其原理。

IPSec协议体系结构

IPSec协议族由多个协议组成,分为安全协议和密钥管理协议两大类,共同实现数据的安全封装和密钥的安全协商。

安全协议

- AH(认证头,Authentication Header):提供数据完整性验证、数据源认证和抗重放攻击,但不支持加密,AH头部包含序列号、完整性校验值(ICV)等字段,通过哈希算法(如SHA-256)计算整个IP包的哈希值,接收方校验哈希值以验证数据未被篡改,AH协议字段固定,不兼容NAT(网络地址转换),因此在实际应用中较少单独使用。

- ESP(封装安全载荷,Encapsulating Security Payload):同时提供加密、认证、数据源认证和抗重放攻击功能,ESP对IP载荷(或整个IP包)进行加密(如AES、3DES算法),并可选添加认证头(如HMAC-SHA1),由于ESP加密的是载荷部分,兼容NAT,因此在实际部署中更为常见。

密钥管理协议

- IKE(Internet Key Exchange,互联网密钥交换):用于动态协商IPSec的安全参数(如加密算法、密钥、生存时间等)和建立安全联盟(SA),IKE协议分为两个阶段:阶段1(IKE SA)用于建立通信双方的安全通道,协商认证方式和密钥;阶段2(IPSec SA)用于协商具体的数据传输安全参数(如ESP/AH的加密算法、密钥等),IKE协议本身基于ISAKMP/Oakley框架,支持主模式(Main Mode,更安全但协商步骤多)和野蛮模式(Aggressive Mode,协商步骤少但安全性较低)。

安全联盟(SA)

SA是IPSec的基础,是通信双方协商的一系列安全参数的集合,包括SPI(安全参数索引,用于标识SA)、序列号、加密算法、认证算法、密钥、生存时间等,SA是单向的,即出站和入站需要分别建立SA,一个完整的IPSec通信需要两个SA(如ESP出站SA和ESP入站SA)组成“SA束”。

IPSec VPN的工作模式

IPSec支持两种主要工作模式:传输模式和隧道模式,根据数据封装范围的不同适用于不同场景。

| 模式 | 封装范围 | 特点 | 适用场景 |

|---|---|---|---|

| 传输模式 | 仅封装IP载荷(如TCP/UDP数据) | 不修改原始IP头部,仅对上层载荷加密或认证,减少额外开销 | 主机到主机通信,如终端用户远程接入 |

| 隧道模式 | 封装整个原始IP包 | 添加新的IP头部(外层头部),原始IP包作为载荷被封装,支持NAT穿越 | 网关到网关通信,如分支机构互联 |

隧道模式是IPSec VPN最常用的模式,因为它能够隐藏内部网络结构,并通过外层IP头部实现路由转发,当分支机构A的访问分支机构B时,分支机构A的网关对原始数据包(源IP为分支机构A内网IP,目的IP为分支机构B内网IP)进行ESP封装,添加外层IP头部(源IP为分支机构A公网IP,目的IP为分支机构B公网IP),互联网路由根据外层IP头部转发数据;分支机构B的网关收到数据后解封装,还原原始IP包并转发给目标内网主机。

IPSec VPN建立流程

IPSec VPN的建立包括IKE协商和IPSec数据传输两个阶段,具体流程如下:

IKE阶段1(建立IKE SA)

- 策略协商:通信双方通过主模式或野蛮模式交换提议,协商认证方式(预共享密钥或数字证书)、加密算法(如AES-256)、哈希算法(如SHA-384)等参数。

- 密钥生成:双方通过Diffie-Hellman(DH)交换算法生成共享密钥,确保前向安全性(即使密钥泄露,历史通信也无法解密)。

- 身份验证:通过预共享密钥或数字证书验证对方身份,防止中间人攻击。

- IKE SA建立:双方协商生成IKE SA,包含用于阶段2的密钥材料(如SKEYSEED)。

IKE阶段2(建立IPSec SA)

- 快速模式(Quick Mode):双方利用IKE SA保护的安全通道协商IPSec SA参数,包括选择ESP/AH协议、加密算法、密钥、SPI值等。

- 密钥更新:阶段2协商的密钥独立于阶段1,支持定期更新(基于时间或流量),提高安全性。

- SA激活:协商完成后,双方建立出站和入站SA束,准备数据传输。

数据传输阶段

- 封装:发送方根据SA对数据包进行ESP/AH封装(隧道模式下添加外层IP头部),并递增序列号(用于抗重放攻击)。

- 传输:封装后的数据包通过公共网络传输,中间路由器仅根据外层IP头部转发,无法解析原始内容。

- 解封装:接收方根据SA和SPI值验证数据包完整性,解密并还原原始数据包,检查序列号以丢弃重放包。

SA管理

- SA过期:SA在达到生存时间(TTL)或流量阈值后自动失效,需通过IKE重新协商。

- SA删除:通信结束后,双方可主动删除SA,释放资源。

关键技术及优化

- NAT穿越(NAT-T):当IPSec VPN网关或客户端位于NAT设备后时,ESP包无法直接穿过NAT(因NAT修改IP头部),NAT-T通过将ESP包封装在UDP端口4500上,使NAT设备将其视为普通UDP流量,从而实现穿透,IKE协商中会启用NAT-T,确保双方支持该功能。

- Dead Peer Detection(DPD):用于检测链路中断或对端设备故障,通过定期发送探测包,若未收到响应则触发SA重建或连接断开,避免因链路故障导致的数据传输失败。

- 多线程协商:现代IPSec VPN支持多线程IKE协商,可同时发起多个阶段1和阶段2协商,提高连接建立效率,减少延迟。

应用场景与优势

IPSec VPN广泛应用于以下场景:

- 远程办公:员工通过公共网络安全访问企业内网资源。

- 分支机构互联:企业总部与分支机构之间建立安全隧道,传输敏感业务数据。

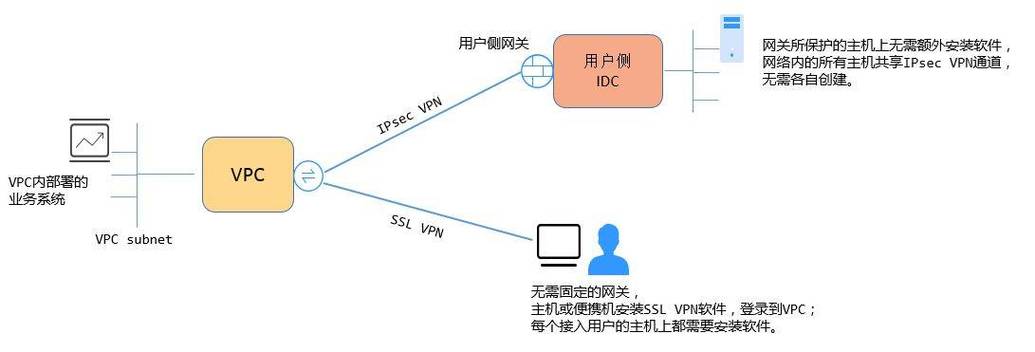

- 云安全:云环境中的虚拟私有云(VPC)通过IPSec VPN与本地数据中心互联。

其核心优势包括:

- 安全性:通过加密和认证机制,确保数据机密性、完整性和真实性。

- 灵活性:支持多种网络拓扑(如星型、网状)和部署方式(硬件网关、软件客户端)。

- 可扩展性:可与NAT、防火墙等网络设备协同工作,适应复杂网络环境。

相关问答FAQs

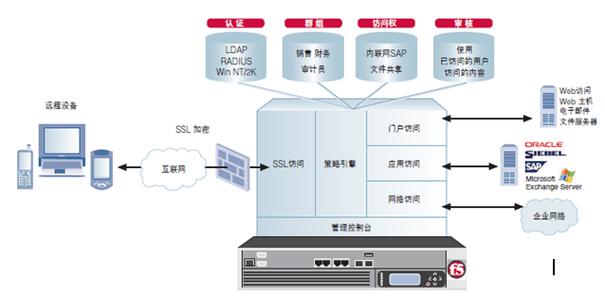

问题1:IPSec VPN与SSL VPN的主要区别是什么?

解答:IPSec VPN工作在网络层(IP层),通过加密整个IP包实现安全传输,适用于站点到站点或主机到主机的固定连接,配置较复杂但性能较高;SSL VPN工作在应用层(如HTTPS),通过浏览器或客户端插件提供访问,灵活性高,支持细粒度访问控制,但性能相对较低,IPSec VPN更适合企业分支机构互联,SSL VPN更适合移动用户远程接入。

问题2:IPSec VPN如何解决公网IP地址变更的问题?

解答:IPSec VPN通过动态DNS(DDNS)或IKEv2协议的MOBIKE(Mobility and Multihoming IKE)机制解决公网IP变更问题,DDNS将动态公网IP与域名绑定,VPN网关定期更新域名解析;MOBIKE则允许在IPSec SA建立后,若对端公网IP变更,双方通过IKEv2消息重新协商IP地址,保持连接不中断,适用于移动设备或动态IP环境。