什么是 Windows 网络身份验证?

网络身份验证就是验证一个用户或计算机是否有权访问网络资源(如文件共享、打印机、应用程序等)的过程。

这个过程就像你去一个需要会员卡的俱乐部:

- 出示凭证:你出示你的会员卡(用户名和密码)。

- 验证身份:前台(验证服务器)检查你的卡是否有效、是否在有效期内、是否有权限进入这个区域。

- 授予访问:验证通过后,你被允许进入(获得访问权限)。

在 Windows 网络中,这个过程涉及三个主要角色:

- 主体:试图访问资源的用户或计算机,它有一个安全主体名称,通常是

域名\用户名的格式。 - 资源:被访问的目标,如服务器上的共享文件夹、数据库等。

- 验证方:负责验证主体凭证是否有效的服务器,通常是域控制器。

主要的认证协议

Windows 支持多种认证协议,它们代表了不同时代的技术,各有优缺点。

NTLM (NT LAN Manager)

这是 Windows 早期使用的、经典的认证协议。

- 工作原理(简化版):

- 用户输入密码,客户端将其转换成一个密码哈希值。

- 客户端将这个哈希值发送给服务器。

- 服务器无法直接验证,于是将这个哈希值发送给域控制器。

- 域控制器在数据库中查找该用户的密码哈希,进行比对。

- 域控制器将结果(成功/失败)返回给服务器。

- 优点:

兼容性极好,几乎所有版本的 Windows 都支持。

- 缺点:

- 安全性较低:容易受到“中间人攻击”(Pass-the-Hash, PtH)和“中继攻击”(Relay Attack)。

- 效率较低:需要多次网络往返,且域控制器负载较高。

- 不支持 Kerberos 的现代特性,如委派和票证加密。

- 现状:被视为遗留技术,在现代网络中,应尽量避免使用,仅在无法升级的旧系统或特定应用兼容性场景下使用。

Kerberos

这是 Windows Server 2000 及以后版本默认推荐的认证协议,也是现代 Windows 网络的基石。

- 工作原理(简化版):

- 认证服务:用户首次登录时,向域控制器(作为 Key Distribution Center, KDC)请求一个票证授予票证,这个请求是通过用户密码加密的,域控制器解密后就能确认用户身份,并颁发 TGT。

- 服务请求:当用户需要访问网络资源(如文件服务器

FileServer01)时,客户端会出示 TGT,向域控制器请求一个针对该服务的服务票证。 - 访问资源:客户端拿到服务票证后,直接将其发送给目标服务器(

FileServer01),服务器用自己的密钥解密票证,如果成功,就确认了用户的身份和权限,直接授予访问,无需再联系域控制器。

- 优点:

- 安全性高:使用强加密,能有效防止 NTLM 的常见攻击。

- 效率高:在首次认证后,后续访问资源无需频繁与域控制器交互,减轻了域控制器负载。

- 功能强大:支持委派,允许一个服务(如 Web 服务器)代表用户去访问另一个服务(如数据库)。

- 缺点:

- 要求客户端和服务器都在同一个域或建立了信任关系的域中。

- 协议相对复杂。

- 现状:现代 Windows 网络的标准,只要条件允许,应始终优先使用 Kerberos。

LDAP (Lightweight Directory Access Protocol)

LDAP 是一个目录服务协议,但它常被用于身份验证。

- 工作原理:

- 应用程序或服务直接连接到域控制器上的 LDAP 服务。

- 通过一个特定的 LDAP 操作(如

Bind操作),将用户名和密码发送给域控制器。 - 域控制器直接在 Active Directory 数据库中验证这些凭据。

- 应用场景:

- 许多应用程序(如数据库、Web 服务器)使用 LDAP 来验证用户身份,而不是通过标准的 Windows 文件共享协议。

- 管理员经常使用 LDAP 来查询和管理 AD 对象。

- 现状:是应用程序集成 AD 的标准方式之一。

身份验证的工作流程(以最常见的场景为例)

假设一个员工 DOMAIN\Alice 想要访问文件服务器 FILESRV01 上的共享文件夹 Public。

-

用户登录:

- Alice 在自己的电脑上登录 Windows 域。

- 她输入

DOMAIN\Alice和密码。 - 电脑将此信息发送给域控制器进行交互式登录。

- 如果成功,域控制器会颁发一个TGT,并缓存在 Alice 的电脑上,Alice 已经被认证。

-

访问网络资源:

- Alice 在资源管理器中输入

\\FILESERV01\Public并按回车。 - Alice 的电脑(客户端)发现

FILESRV01是一台域成员服务器。 - 客户端检查本地缓存的 TGT,发现它还没有针对

FILESRV01的服务票证。 - 客户端向域控制器出示 TGT,请求一张针对

FILESRV01的服务票证。

- Alice 在资源管理器中输入

-

服务器验证:

- Alice 的电脑将获取到的服务票证发送给

FILESRV01。 FILESRV01检查服务票证的有效性(时间戳、是否被篡改等)。- 如果票证有效,

FILESRV01就知道DOMAIN\Alice是一个合法用户,并且已经通过了域控制器的认证。 FILESRV01检查DOMAIN\Alice对Public共享文件夹的NTFS 权限和共享权限。- 如果权限足够,Alice 就能成功访问文件夹。

- Alice 的电脑将获取到的服务票证发送给

常见问题与排查工具

理解了原理,我们来看看实际中会遇到的问题和如何解决。

常见问题

- 拒绝访问:最常见的问题,通常是权限设置错误(NTFS 权限或共享权限)。

- 凭据不正确:输入了错误的用户名或密码。

- 网络问题:客户端无法联系到域控制器或目标服务器。

- 策略限制:账户被锁定、登录时间/地点受限、密码过期等。

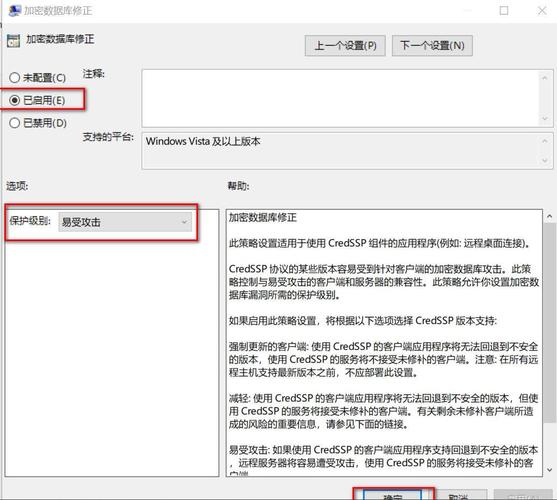

- 协议不匹配:目标服务器强制使用 NTLM,但策略不允许,导致认证失败。

排查工具

-

事件查看器:

- 位置:

事件查看器 -> Windows 日志 -> 安全。 - 关键事件 ID:

4624:成功登录。4625:登录失败,这是排查身份验证问题的首要日志,会详细说明失败原因(如用户名错误、密码错误、账户被禁用等)。4768:Kerberos 预认证失败。4769:Kerberos 服务票证请求失败。

- 位置:

-

Test-NetConnection(PowerShell):- 用于测试网络连通性,确保客户端能访问到域控制器和目标服务器的必要端口(如 Kerberos 的

88端口,LDAP 的389/636端口)。# 测试能否连接到域控制器 Test-NetConnection -ComputerName YourDC.YourDomain.com -Port 88

- 用于测试网络连通性,确保客户端能访问到域控制器和目标服务器的必要端口(如 Kerberos 的

-

klist(命令行):- 用于查看和管理 Kerberos 票证缓存,你可以用它来确认客户端是否已经成功获取了 TGT 和服务票证。

klist purge # 清除所有票证 klist # 查看当前票证

- 用于查看和管理 Kerberos 票证缓存,你可以用它来确认客户端是否已经成功获取了 TGT 和服务票证。

-

nltest(命令行):- 一个强大的工具,用于排查域信任关系和站点复制问题。

nltest /dsgetsite:YourComputerName # 查看计算机所在的 AD 站点

- 一个强大的工具,用于排查域信任关系和站点复制问题。

最佳实践

- 优先使用 Kerberos:确保网络环境支持并启用 Kerberos。

- 启用多因素认证:在支持的场景下(如通过 AAD Join),为用户账户启用 MFA,极大提升安全性。

- 最小权限原则:只给用户和计算机授予完成其工作所必需的最小权限。

- 定期审查权限:清理不再需要的用户账户和权限。

- 监控安全日志:集中管理并监控域控制器上的安全事件日志,及时发现异常登录行为。

- 禁用 NTLM(如果可能):在组策略中逐步禁用 NTLM 认证,以减少安全风险。

希望这份详细的指南能帮助你全面理解 Windows 网络身份验证!