重启电脑和路由器(最简单)

这是第一步,也是最容易忽略但有时很有效的一步。

- 保存所有工作,然后正常重启您的电脑。

- 重启您的路由器,拔掉路由器的电源线,等待30秒,再重新插上。

重启后,再次尝试打开“网络和共享中心”。

检查网络相关服务是否被禁用

“网络和共享中心”依赖于几个核心系统服务,如果这些服务被停止或禁用,它自然就打不开了。

-

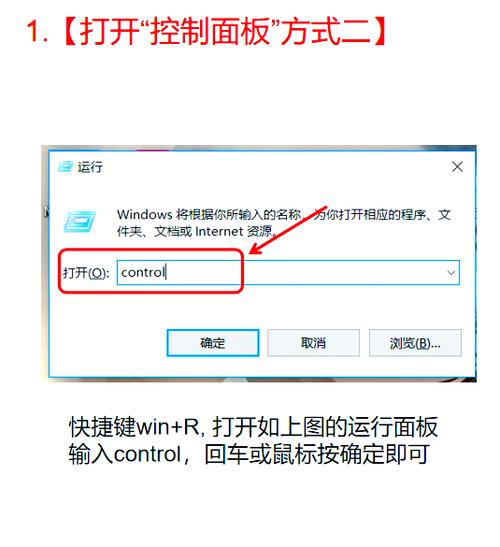

按下键盘上的

Win + R键,打开“运行”对话框。 -

输入

services.msc然后按回车,打开“服务”管理窗口。 (图片来源网络,侵删)

(图片来源网络,侵删) -

在服务列表中,找到并检查以下几个服务,确保它们的“状态”是“正在运行”,“启动类型”是“自动”或“手动”。

- Function Discovery Provider Host

- Function Discovery Resource Publication

- SSDP Discovery

- UPnP Device Host

- Server (这个服务非常重要,它提供了文件和打印共享功能)

- Workstation (这个服务也很重要,它提供了网络连接和通信功能)

-

如何修改服务:

- 双击某个服务,在弹出的窗口中。

- 启动类型”是“禁用”,请将其更改为“自动”。

- 服务状态”是“已停止”,请点击“启动”按钮,然后点击“应用” -> “确定”。

- 对所有上述服务都进行此操作。

-

修改完成后,重启电脑,再尝试打开“网络和共享中心”。

使用系统文件检查器修复系统文件

系统核心文件的损坏也可能导致此问题,Windows 7 自带了系统文件检查器工具。

- 点击“开始”按钮,在搜索框中输入

cmd。 - 在搜索结果中,找到“命令提示符”,右键点击它,选择“以管理员身份运行”。

- 在黑色的命令提示符窗口中,输入以下命令,然后按回车:

sfc /scannow - 现在就耐心等待扫描和修复完成,这个过程可能需要一些时间,请勿中断。

- 扫描完成后,重启电脑,再次尝试打开“网络和共享中心”。

重置网络堆栈

网络堆栈的配置错误也可能导致问题,重置它可以清除无效的配置。

- 同样地,以管理员身份运行“命令提示符”。

- 在窗口中,依次输入以下命令,每输入一条就按一次回车:

netsh winsock reset netsh int ip reset - 命令执行完毕后,必须重启电脑才能使重置生效,重启后,再尝试打开“网络和共享中心”。

检查第三方安全软件冲突

某些第三方杀毒软件或防火墙(特别是360安全卫士、腾讯电脑管家、金山毒霸等国产软件)会深度修改系统网络组件,有时会与“网络和共享中心”产生冲突。

- 暂时禁用或卸载您正在使用的第三方杀毒软件和防火墙。

- 禁用/卸载后,重启电脑。

- 查看问题是否解决。

- 如果解决了,说明就是该软件的问题,您可以尝试更换一个更温和的杀毒软件(如 Windows Defender 或 Avast、Malwarebytes 等),或者重新安装您原来的软件。

- 如果没有解决,请重新启用或安装回您的安全软件,然后继续尝试下面的方法。

系统还原

如果以上方法都无效,问题可能是在某个时间点之后出现的,系统还原可以将您的系统文件和设置恢复到之前的一个正常状态,而不会影响您的个人文件(如文档、图片等)。

- 点击“开始” -> “所有程序” -> “附件” -> “系统工具” -> “系统还原”。

- 选择“选择一个不同的还原点”,然后点击“下一步”。

- 在列表中,选择一个您确定“网络和共享中心”还能正常打开的日期(安装某个软件之前,或者出现这个问题之前的一周)。

- 按照提示完成还原过程,电脑会自动重启。

创建新的管理员账户

当前用户账户的配置文件可能已损坏。

- 点击“开始”按钮,右键点击“计算机”,选择“管理”。

- 在“计算机管理”窗口中,展开“本地用户和组” -> “用户”。

- 在右侧空白处右键点击,选择“新用户”。

- 创建一个新用户,设置好用户名和密码,并勾选“用户不能更改密码”和“密码永不过期”。

- 创建成功后,右键点击这个新用户,选择“属性”,在“隶属于”选项卡中,点击“添加”,输入

Administrators,然后确定,将其加入管理员组。 - 注销当前账户,用新创建的管理员账户登录电脑。

- 登录后,尝试打开“网络和共享中心”,如果能打开,说明是原账户的问题,您可以转移文件后,再删除旧账户。

总结与建议

按照以上顺序尝试,95% 以上的情况都能在前四步内解决。

| 方法 | 核心思路 | 优点 | 缺点 |

|---|---|---|---|

| 方法一 | 简单重启 | 快速、无风险 | 解决问题概率较低 |

| 方法二 | 检查系统服务 | 针对性强,解决服务问题 | 需要一定的系统知识 |

| 方法三 | 修复系统文件 | 解决因文件损坏导致的问题 | 耗时较长 |

| 方法四 | 重置网络 | 解决网络配置错误 | 需要重启电脑 |

| 方法五 | 排查软件冲突 | 解决第三方软件兼容性问题 | 需要临时禁用安全软件 |

| 方法六 | 系统还原 | 恢复到之前正常状态 | 可能丢失最近的系统更新 |

| 方法七 | 新建账户 | 排除用户配置文件损坏问题 | 操作稍显复杂 |

如果所有方法都尝试过后问题依旧,那么很可能是系统底层出现了比较严重的损坏,在这种情况下,最彻底的解决方案是备份重要数据后,重新安装Windows 7系统。