Ubuntu 作为全球最受欢迎的 Linux 发行版之一,其与容器技术的结合为开发者和企业提供了高效、灵活的应用部署解决方案,容器技术通过轻量级虚拟化方式,将应用及其依赖环境打包成独立单元,实现“一次构建,处处运行”,而 Ubuntu 凭借其稳定的内核、丰富的软件包生态和社区支持,成为容器化部署的理想平台,以下从容器技术核心概念、Ubuntu 中的容器实践、优势场景及典型应用等方面展开详细分析。

容器技术核心概念与基础

容器技术的核心是 Linux 内核的 Namespaces(命名空间)和 Cgroups(控制组)特性,Namespaces 实现了进程、网络、文件系统等资源的隔离,使容器内的进程感觉不到自身与宿主机的其他进程存在关联;Cgroups 则负责限制和隔离容器对 CPU、内存、磁盘 I/O 等物理资源的占用,确保容器间资源互不影响,与传统的虚拟机相比,容器无需模拟完整操作系统,直接共享宿主机内核,因此具有启动快、体积小、资源占用少等优势。

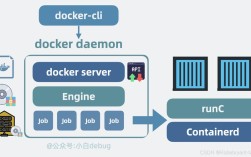

在 Ubuntu 中,Docker 是最主流的容器引擎之一,Docker 通过镜像(Image)容器的静态模板,容器(Container)是镜像的运行实例,以及仓库(Repository)存储和分发镜像,构成了完整的容器生命周期管理流程,Ubuntu 系统默认支持 Docker 的安装和运行,其软件源中预置了 Docker 相关依赖,同时提供 apt 命令简化安装过程,例如通过 sudo apt install docker.io 即可完成基础部署,Ubuntu 还对容器运行时(如 containerd、CRI-O)提供了原生支持,兼容 Kubernetes 等容器编排平台。

Ubuntu 中的容器技术实践

环境搭建与镜像管理

在 Ubuntu 系统中部署容器环境,首先需确保内核版本满足容器技术要求(建议 4.15+),安装 Docker 后,可通过 docker --version 验证安装状态,Ubuntu 用户可直接从 Docker 官方仓库获取最新版本,避免系统默认源中版本过旧的问题,通过添加 Docker 官方 GPG 密钥并配置 apt 仓库后,执行 sudo apt update && sudo apt install docker-ce 可安装社区版 Docker。

镜像管理是容器应用的核心,Ubuntu 提供了丰富的官方镜像,如 ubuntu:20.04、nginx:latest 等,可直接通过 docker pull 命令拉取,用户也可基于现有镜像创建自定义镜像,例如在 Dockerfile 中指定基础镜像为 ubuntu:22.04,安装 Python 依赖后打包应用代码,最终生成包含运行环境的镜像,Ubuntu 系统的软件包管理工具 apt 可在镜像构建中直接使用,例如通过 RUN apt-get update && apt-get install -y python3 安装 Python 3 环境,确保镜像与 Ubuntu 系统的软件包兼容性。

容器运行与资源管理

启动容器时,Docker 提供了丰富的参数控制容器行为。docker run -d --name web-server -p 8080:80 nginx 命令以后台模式启动一个名为 web-server 的 Nginx 容器,将宿主机 8080 端口映射到容器的 80 端口,Ubuntu 系统的内核特性支持容器资源的精细化控制,通过 --cpus 限制 CPU 核心数(如 --cpus=1.5),--memory 限制内存使用(如 --memory=512m),可避免容器资源争抢。

对于多容器场景,Docker Compose 是常用工具,通过编写 docker-compose.yml 文件,可定义多个容器的服务依赖、网络配置和数据卷挂载,在 Ubuntu 部署 LAMP(Linux+Apache+MySQL+PHP)环境时,可通过 Compose 同时启动 Apache、MySQL 和 PHP-FPM 容器,并通过自定义网络实现容器间通信,Ubuntu 的文件系统支持(如 ext4、XFS)可确保数据卷(Volume)的性能和数据持久化,避免容器重启后数据丢失。

容器安全与优化

Ubuntu 在容器安全方面提供了多层次保障,通过 AppArmor 安全模块可为容器设置访问控制策略,限制容器对文件系统、网络等资源的访问权限,Ubuntu 默认为 Docker 启用 docker-default 策略,禁止容器访问宿主机的 /etc 目录,用户命名空间(User Namespaces)支持将容器内的 root 用户映射为宿主机的普通用户,降低权限提升风险。

在资源优化方面,Ubuntu 支持 Ubuntu-specific 的内核调优,如通过 sysctl 优化网络栈参数(net.ipv4.ip_forward=1),提升容器网络转发性能,Ubuntu 官方镜像提供了多架构支持(如 amd64、arm64),适配不同硬件平台,确保容器在云服务器、边缘设备等场景下的兼容性。

Ubuntu 容器的典型应用场景

微服务架构部署

微服务架构将应用拆分为多个独立服务,每个服务可打包为独立的容器镜像,Ubuntu 容器凭借轻量级和快速启动特性,适合微服务的动态扩缩容,一个电商系统可将用户服务、订单服务、支付服务分别部署在 Ubuntu 容器中,通过 Kubernetes 进行编排,根据流量自动增减容器实例,Ubuntu 的兼容性确保微服务可基于不同技术栈(如 Python、Java、Go)开发,并通过容器统一运行环境。

持续集成/持续部署(CI/CD)

在 CI/CD 流程中,Ubuntu 容器可作为标准化的构建和测试环境,使用 Jenkins 或 GitLab CI 配置 Ubuntu 容器镜像,在容器中执行代码编译、单元测试和打包流程,确保开发、测试、生产环境的一致性,Ubuntu 软件源中丰富的构建工具(如 gcc、make、maven)可满足不同项目的编译需求,而容器的隔离性避免了环境冲突导致的构建失败。

开发环境标准化

传统开发环境中,不同开发者的本地环境配置差异常导致“在我机器上能跑”的问题,Ubuntu 容器可提供一致的开发环境,例如通过 Dockerfile 定义包含特定依赖的镜像,开发者只需 docker run 即可启动与生产环境相同的开发环境,Ubuntu 的桌面版(如 Ubuntu 22.04 LTS)还支持 Docker Desktop,提供图形化界面管理容器,降低开发者使用门槛。

边缘计算与物联网

Ubuntu 容器在边缘计算场景中展现出独特优势,由于容器体积小、资源占用低,可在资源受限的边缘设备(如树莓派、工业网关)上运行,Ubuntu Core 是专为物联网设计的轻量级版本,支持 Snap 包管理器,结合容器技术可实现应用的原子化更新和回滚,在智能工厂中,Ubuntu 容器可部署数据采集服务,将设备数据实时上传至云端,同时支持本地边缘计算,降低网络延迟。

Ubuntu 容器技术的挑战与应对

尽管 Ubuntu 容器技术优势显著,但仍需注意以下问题:

- 内核依赖:容器需依赖宿主机内核特性,若 Ubuntu 内核版本过低,可能不支持最新的容器功能(如 Seccomp 过滤器),应对方式是通过

apt upgrade内核或从 Ubuntu Mainline 内核仓库获取更新版本。 - 存储性能:容器默认存储驱动(如 overlay2)在高 I/O 场景下可能存在性能瓶颈,可通过配置 Ubuntu 系统的块设备(如 SSD)并调整 Docker 存储驱动(如使用

btrfs)提升性能。 - 网络配置:容器网络与宿主机网络的交互可能引发安全风险(如端口冲突),建议使用 Docker 自定义网络或 Kubernetes 网络插件(如 Calico)实现网络隔离,并结合 Ubuntu 的

iptables规则控制流量访问。

相关问答 FAQs

Q1:Ubuntu 容器与虚拟机的主要区别是什么?

A1:Ubuntu 容器与虚拟机的核心区别在于资源隔离方式和启动效率,虚拟机通过 Hypervisor 模拟完整操作系统,包括独立的内核、硬件虚拟化层,资源占用大(通常需数 GB 内存),启动分钟级;而 Ubuntu 容器共享宿主机内核,仅隔离进程和资源,资源占用小(通常为 MB 级),启动秒级,容器更轻量级,适合微服务和无服务器架构,而虚拟机适合需要强隔离的传统应用。

Q2:如何在 Ubuntu 系统中管理容器的持久化数据?

A2:在 Ubuntu 中,容器持久化数据主要通过 Docker 数据卷(Volume)或绑定挂载(Bind Mount)实现,数据卷由 Docker 管理,存储在宿主机 /var/lib/docker/volumes 目录下,支持跨容器共享和备份,适合数据库等需要持久化的数据;绑定挂载则直接将宿主机目录(如 /home/user/data)挂载到容器内,适合开发环境或临时文件存储,通过 docker run -v /host/path:/container/path 命令可实现绑定挂载,而 docker volume create 命令可创建数据卷,建议生产环境优先使用数据卷,以避免因容器删除导致数据丢失。