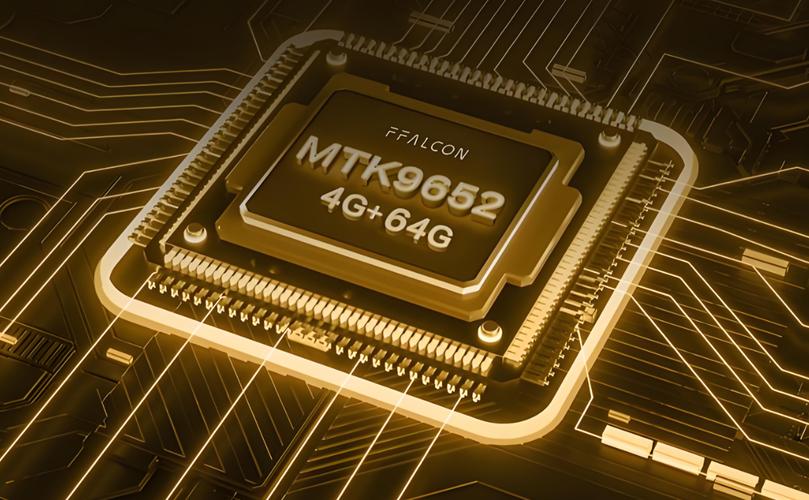

在现代电子设备中,SoC(System on Chip,系统级芯片)作为核心组件,集成了处理器、内存、存储接口及多种外设控制器等功能模块,其安全性直接关系到设备的数据保护、用户隐私及系统稳定性,随着物联网、智能汽车、移动终端等领域的快速发展,SoC芯片面临的安全威胁日益复杂,包括物理攻击、侧信道攻击、恶意代码注入等多种形式,因此集成多层次的安全技术成为SoC设计的关键方向。

SoC芯片的安全技术体系可从硬件、软件及系统层面构建,其中硬件安全是基础,主要通过可信执行环境(TEE)、安全启动、硬件加密引擎等模块实现,可信执行环境如ARM TrustZone技术,通过将SoC划分为安全世界(Secure World)和普通世界(Normal World),在物理层面隔离敏感数据和关键操作,确保支付、生物识别等安全任务在独立环境中运行,安全启动机制则通过硬件根信任(Root of Trust)验证固件和系统完整性,防止恶意代码在设备启动时加载,硬件加密引擎包括AES、RSA等算法的硬件加速模块,支持数据加密、数字签名及密钥管理,避免纯软件加密带来的性能开销和漏洞风险。

侧信道攻击防护是SoC安全的重要环节,这类攻击通过分析芯片的功耗、电磁辐射、执行时间等物理信息来窃取密钥,为应对此类威胁,SoC设计中常采用动态电压频率调节(DVFS)技术随机化功耗特征,结合屏蔽电路设计减少电磁泄漏,同时在算法层面引入随机数扰动,如RSA算法中的盲化操作,确保密钥操作过程中的信息不可预测,物理攻击防护如传感器检测、主动销毁电路等技术,可在芯片被拆解或 probing 攻击时触发自毁机制,保护内部数据不被窃取。

在系统安全层面,SoC芯片通常集成安全操作系统(如Secure OS)和可信应用框架,为上层应用提供安全服务接口,移动SoC中的TEE(如Google Titan M)支持安全存储、身份认证及支付安全,通过硬件级隔离保障敏感操作不被普通系统访问,硬件安全模块(HSM)作为独立于主处理器的安全单元,负责密钥生成、存储及生命周期管理,即使主系统被攻陷,HSM仍能保持密钥安全性。

随着AI技术的融入,SoC安全正向动态化、智能化方向发展,通过机器学习实时监测异常行为,识别零日攻击;利用硬件级可信执行环境支持联邦学习等隐私计算场景,在保护数据隐私的同时实现模型训练,车规级SoC还需满足ISO 26262功能安全标准,通过冗余设计、错误检测与纠正(ECC)等技术确保系统在极端环境下的可靠性。

相关问答FAQs

Q1:SoC芯片中的可信执行环境(TEE)如何保障安全性?

A1:TEE通过硬件隔离机制(如TrustZone的MMU和内存管理单元)创建独立的安全区域,与普通系统隔离运行,安全区域内的代码和数据需经过数字签名验证,确保完整性;硬件加密引擎提供密钥保护,防止侧信道攻击,TEE还支持安全调试和固件更新,确保自身安全性可维护。

Q2:SoC芯片如何防范物理攻击?

A2:SoC通过多层防护策略抵御物理攻击:一是物理防护,如金属屏蔽层、传感器检测(电压/温度异常)触发自毁机制;二是逻辑防护,如芯片拆解后加密密钥自动销毁,存储单元访问需硬件级认证;三是算法防护,采用抗攻击的加密算法(如ECC)和随机化技术,增加逆向工程的难度。