可以毫不夸张地说,BIOS(现在更准确地称为UEFI固件)是计算机的“灵魂”或“底层大脑”,如果它被恶意软件(如固件Rootkit)或未经授权的篡改,那么整个系统的安全性将荡然无存,因为任何上层的操作系统(如Windows、Linux)的安全措施都可能被绕过。

Intel为此开发了一系列分层、递进的硬件和固件技术,旨在从启动前、启动时到运行时,全方位地保护这个关键的固件组件,这些技术可以看作是构建了一个“固件保险箱”。

下面我将这些技术按其出现的顺序和功能层次进行梳理和解释。

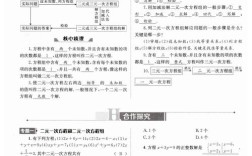

早期基础技术:BIOS 写保护 (BIOS Write-Protection)

这是最基本、也是最重要的第一道防线,其核心思想是:固件一旦写入,就不应该被轻易修改。

-

工作原理:

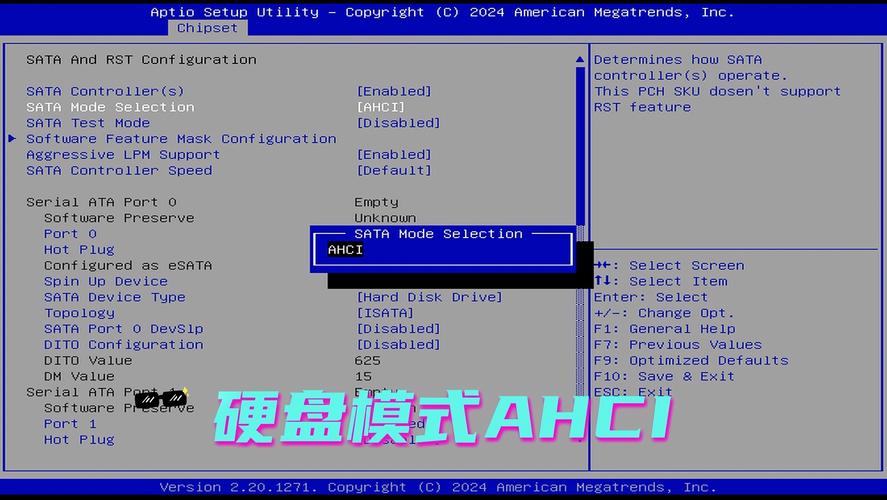

(图片来源网络,侵删)

(图片来源网络,侵删)- 主板上的BIOS芯片(通常是SPI Flash芯片)有特定的物理引脚(如

WP#- Write Protect pin)。 - 当这个引脚被置为高电平时,芯片就进入了只读状态,任何试图写入或擦除的操作都会被硬件直接拒绝。

- 在Intel平台,这个引脚由Platform Controller Hub(PCH,平台控制器中枢,即南桥)控制,系统启动后,PCH会根据预设的策略(通常是安全的默认开启状态)来拉高或拉低

WP#信号。

- 主板上的BIOS芯片(通常是SPI Flash芯片)有特定的物理引脚(如

-

作用:

- 防止在操作系统运行时,任何软件(包括病毒、木马)尝试篡改BIOS。

- 这是抵御大多数“固件攻击”的基础,如果没有这个机制,攻击者可以随时用恶意代码替换BIOS,实现持久化控制。

-

局限性:

这道防线在物理接触面前是脆弱的,攻击者如果可以物理接触到主板,可以在启动时通过特定的调试接口(如JTAG)或直接对SPI芯片进行“热插拔”操作来绕过写保护。

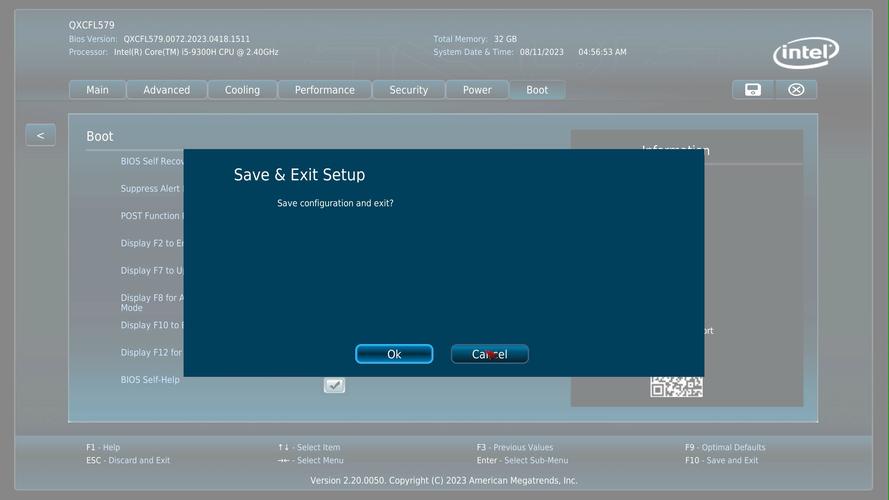

核心安全框架:Intel Boot Guard

这是Intel保护BIOS和启动过程的核心技术,它是一个硬件信任根 架构,它的目标不是“保护BIOS不被改写”,而是“验证BIOS是否真实可信”。

-

核心理念:

- 在CPU执行任何固件代码之前,先对BIOS的签名进行验证,如果签名是Intel信任的、且未被篡改,CPU才会将控制权交给BIOS。

- 这就像一个国家级的“安全哨兵”,在允许任何人进入国境前,必须核验其身份和护照的真伪。

-

工作流程:

- 硬件根: CPU内部集成了一个硬件根信任根,这个根密钥由Intel在生产时固化在CPU中,无法被用户或制造商修改。

- BIOS签名: 主板制造商在发布BIOS时,会使用自己的私钥对BIOS的核心启动模块(通常是

Fit文件)进行数字签名。 - 信任链建立: 当你按下电源按钮:

- CPU内部的Boot Guard逻辑被激活。

- 它首先使用自己内部的硬件根密钥,来验证主板制造商公钥的有效性(这个公钥被Intel预置在CPU中)。

- 使用这个被验证过的制造商公钥,来验证BIOS启动模块的数字签名。

- 验证成功: CPU确认BIOS是合法的、未被篡改的,它将控制权安全地交给BIOS,启动过程继续。

- 验证失败: CPU会立即停止启动,并可能向用户显示一个错误信息(如“Security Violation”),系统根本无法启动,这彻底阻止了任何未经授权的、恶意的固件代码执行。

-

关键优势:

- 深度防御: 攻击者即使绕过了SPI写保护,修改了BIOS,但由于签名不匹配,Boot Guard会直接“枪毙”这个恶意BIOS,使其无法执行。

- 硬件级保障: 验证过程由CPU硬件完成,软件层面无法干预,安全性极高。

- 防止固件Rootkit: 这是对抗高级固件Rootkit最有效的武器。

启动过程中的关键保护:Intel TXT (Intel Trusted Execution Technology)

TXT虽然不是一个纯粹的BIOS保护技术,但它与Boot Guard紧密配合,是构建可信启动环境的关键一环,它确保了从固件到操作系统的整个启动链都是可信的。

-

核心理念:

- 创建一个“可信执行环境”,TXT通过一系列的测量和验证步骤,确保系统从启动的每一个阶段都是预期的、未被篡改的。

-

与BIOS保护的关系:

- 启动链测量: TXT会启动一个名为Measured Launch (M-LE)的过程。

- 在这个过程中,系统会从最底层的BIOS、启动管理器(如GRUB),到操作系统内核,对每一个环节的代码进行“哈希”(一种数字指纹)。

- 这些哈希值会累加起来,形成一个最终的“度量值”,并安全地存储在CPU内部的TPM(可信平台模块)芯片中。

- 这个度量值就像是启动过程的“黑匣子”,记录了整个启动过程的全貌。

-

作用:

- 提供证据: 如果系统被入侵,这个度量值就会发生变化,管理员可以检查TPM中的度量值,与预期的“黄金值”进行比较,从而发现启动过程中是否有篡改。

- 配合Boot Guard: Boot Guard确保了BIOS是可信的,而TXT则在此基础上,确保了后续的整个启动链也是可信的,两者结合,构成了一个从硬件到OS的完整信任链。

运行时固件保护:Intel Boot Guard + Platform Firmware Resilience (PFR)

即使系统已经正常进入操作系统,BIOS固件本身仍然可能成为攻击目标(例如通过SMM攻击),PFR技术旨在提供运行时的固件保护。

-

核心理念:

在系统运行时,持续监控固件的状态,并确保关键区域(如SMRAM - System Management RAM)的完整性。

-

关键技术:

- Intel Boot Guard: 如前所述,它为整个启动过程建立了信任基础。

- Intel Platform Data Resilience (PDR): 提供固件数据的机密性和完整性保护,它使用硬件加密引擎来保护存储在SPI闪存中的关键数据,防止其在运行时被读取或篡改。

- Intel Protected Process Inventory (PPI): 定义了一个“受保护进程列表”,这些进程在运行时受到硬件级别的保护,不会被恶意软件劫持或终止。

- Intel Boot Guard + PFR: Boot Guard确保了启动时固件是好的,PFR则确保了运行时固件保持“好”的状态,如果PFR检测到固件完整性被破坏,它可以采取措施,如系统重启或进入安全模式,从而将威胁隔离。

技术演进与关系总结

为了更清晰地理解,我们可以用一个表格来总结这些技术:

| 技术名称 | 主要目标 | 工作阶段 | 核心机制 | 关键作用 |

|---|---|---|---|---|

| BIOS Write-Protection | 防止固件被写入/修改 | 物理层/启动前 | SPI芯片硬件引脚控制 | 第一道物理防线,防止软件层面的直接篡改。 |

| Intel Boot Guard | 验证并执行可信的BIOS | 启动时 | CPU硬件根信任根、数字签名 | 核心安全哨兵,确保固件代码的合法性和完整性,是所有后续信任的基础。 |

| Intel TXT | 验证整个启动链 | 启动时 | 启动链测量、TPM存储 | 可信启动的延伸,确保从BIOS到OS的每个环节都可信,并提供审计证据。 |

| Intel PFR | 保护运行中的固件 | 运行时 | 硬件加密、进程保护、持续监控 | 固件保险箱的安保,确保固件在操作系统运行时依然安全,防止运行时攻击。 |

Intel的BIOS保护技术是一个从物理防护到启动验证,再到运行时监控的、层层递进的完整安全体系。

- BIOS Write-Protection 是地基,简单但不可或缺。

- Intel Boot Guard 是承重墙,是整个安全架构的基石,它从源头上保证了固件的“干净”。

- Intel TXT 和 Intel PFR 则是在此基础上构建的加固结构,确保了整个启动过程和运行环境的持续可信与安全。

对于普通用户而言,最重要的是在BIOS设置中确保这些技术(尤其是Boot Guard和TXT)处于“Enabled”状态,对于企业和数据中心,这些技术是构建零信任架构、抵御高级持续性威胁的关键组件。