QuietPort(安静端口)是一种网络安全技术,其核心思想是:将网络中的端口划分为“信任区”和“非信任区”,并限制非信任区的设备对信任区设备的主动访问,从而有效防御网络扫描、病毒传播和来自内部网络的攻击。

你可以把它想象成一栋大楼的安保系统:

- 普通端口:就像大楼的入口,任何人都可以尝试进入。

- QuietPort:就像大楼里某个重要部门(如财务室)的门,你不能随意推门而入,必须经过前台登记、获得许可,或者由内部人员开门,即使你知道门在哪里,没有授权也无法进入。

QuietPort 的工作原理

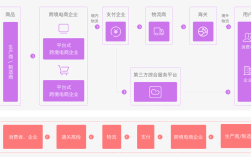

QuietPort 技术主要通过配置网络设备(如交换机、防火墙)的访问控制列表来实现,其工作流程通常如下:

-

端口划分:

- 信任端口:通常连接着服务器、网络管理设备、打印机等关键或可信的设备。

- 非信任端口:通常连接着员工个人电脑、访客设备、IoT设备等潜在风险较高的设备。

-

设置访问策略:

(图片来源网络,侵删)

(图片来源网络,侵删)- 默认拒绝:这是 QuietPort 的核心原则,默认情况下,禁止所有来自非信任端口的流量主动访问信任端口。

- 白名单允许:管理员会创建一个“白名单”,明确列出哪些非信任端口的设备、基于什么目的(如访问特定服务器的特定端口)可以访问信任端口,只有白名单内的流量才被允许通过。

-

双向控制(可选但推荐):

除了限制非信任访问信任,还可以反过来限制信任端口访问非信任端口,以防止服务器被攻陷后反向攻击内网其他设备。

举个例子: 假设一台服务器(连接在信任端口)上运行着数据库服务(端口3306),员工电脑(连接在非信任端口)需要访问这个数据库。

- 没有 QuietPort:任何员工电脑都可以尝试连接服务器的3306端口,黑客如果接入网络,也能轻易扫描并尝试攻击。

- 启用 QuietPort:

- 默认情况下,所有员工电脑对服务器3306端口的访问请求都会被丢弃。

- 管理员在策略中添加一条规则:“仅允许员工A的电脑(IP地址为192.168.1.100)访问服务器(IP地址为10.0.0.1)的3306端口”。

- 这样,只有员工A的电脑能访问数据库,其他所有设备(包括黑客)的尝试都会被静默拒绝,不会得到任何响应。

QuietPort 的主要功能和优势

-

防御网络扫描:

(图片来源网络,侵删)

(图片来源网络,侵删)- 攻击者通常会使用端口扫描工具(如Nmap)来探测网络中哪些端口是开放的,从而寻找攻击目标。

- 在 QuietPort 的保护下,非信任区的扫描请求会被丢弃,攻击者收不到任何回应(即“无响应”或“Filtered”状态),这会让扫描变得非常低效,从而大大增加了被发现的风险,迫使攻击者放弃。

-

限制病毒和蠕虫传播:

- 许多蠕虫病毒(如WannaCry)在内网传播时,会扫描其他IP的特定端口(如445端口)进行攻击。

- 如果客户端电脑(非信任区)感染了病毒,它试图扫描和感染服务器(信任区)时,会被 QuietPort 策略直接拦截,有效切断了横向移动的路径。

-

增强内部网络安全性:

- 传统安全模型往往侧重于防御来自外部的攻击,而忽视了来自内部的威胁(如被攻陷的内部主机、恶意员工)。

- QuietPort 将内部网络也划分为不同安全级别,可以有效抵御来自内部的攻击,实现纵深防御。

-

简化安全管理:

管理员不再需要为每个服务器单独配置复杂的防火墙规则,而是通过在交换机上配置 QuietPort 策略,就能实现对整个网络访问流的精细化控制,策略更集中,管理更简单。

-

提供“安静”的防御环境:

“Quiet”一词的精髓在于,对于非法的访问尝试,系统不返回任何错误或拒绝信息,而是直接静默丢弃,这可以避免给攻击者提供任何有用的反馈,增加其攻击的难度和不确定性。

QuietPort 的应用场景

QuietPort 技术特别适用于以下场景:

- 数据中心和企业核心网络:保护核心服务器、数据库和应用集群,防止来自内部员工或被攻陷客户端的非法访问。

- 校园网和办公网络:隔离学生/员工区和管理服务器区,防止病毒在内网大规模爆发。

- 物联网 部署:将大量不可信的IoT设备(如智能摄像头、传感器)与核心业务网络隔离开,只允许它们通过特定的代理或网关进行有限的通信。

- 访客网络:为访客提供一个完全隔离的网络,确保他们无法访问公司内部的任何资源。

与相关技术的比较

| 技术名称 | 核心思想 | 与 QuietPort 的区别 |

|---|---|---|

| VLAN (虚拟局域网) | 将一个物理网络在逻辑上划分为多个广播域。 | VLAN 主要工作在二层(数据链路层),用于隔离广播域,减少流量冲突,但它不控制三层(网络层)的访问,VLAN 内的设备理论上可以互相ping通,而 QuietPort 是在三层进行访问控制,两者通常结合使用:先划分VLAN,再在VLAN的边界或端口上应用 QuietPort 策略。 |

| 防火墙 | 基于IP地址、端口、协议等规则过滤网络流量。 | 防火墙通常部署在网络边界(如出口),保护整个内网,而 QuietPort 是一种更精细化的端口级访问控制技术,可以部署在网络的任何位置,特别是内部网络中,实现“微隔离”(Micro-segmentation)。 |

| 端口安全 | 限制交换机端口可以连接的MAC地址数量,防止MAC地址泛洪攻击。 | 端口安全主要关注二层身份认证(谁可以物理接入这个端口),QuietPort 主要关注三层访问控制(接入这个端口的设备可以去访问哪里),两者目的不同,可以互补。 |

QuietPort 是一种强大的网络微隔离技术,它通过在交换机或防火墙上实施基于端口的严格访问控制策略,将非信任区的设备对信任区资源的主动访问限制在最小范围内。 它的核心价值在于“默认拒绝”和“静默防御”,能够有效抵御来自内网的扫描、病毒传播和恶意攻击,极大地增强了网络的整体安全性,是实现纵深防御战略的重要一环。