Android API 拦截 就是在应用程序调用 Android 系统提供的某个 API(如 startActivity, openFile, connect 等)之前或之后,插入我们自己的自定义逻辑,从而实现监控、修改、阻止或增强原始功能的目的。

为什么需要 API 拦截?

理解其应用场景是掌握这项技术的关键:

-

安全研究与漏洞分析:

- 恶意行为分析:监控恶意软件如何调用敏感 API(如

readContacts,sendSms,installPackage)来窃取数据或执行恶意操作。 - 漏洞利用检测:检测应用是否存在不安全的 API 调用模式,例如在不安全的环境下使用

exec或对未经验证的用户输入进行文件操作。

- 恶意行为分析:监控恶意软件如何调用敏感 API(如

-

逆向工程与破解:

- 绕过验证:拦截应用的注册、登录或付费验证 API 调用,返回一个“成功”的假结果,从而实现破解。

- 功能修改:修改应用调用某个 API 时的参数,例如将一个付费功能的调用参数改为免费版。

-

应用调试与性能分析:

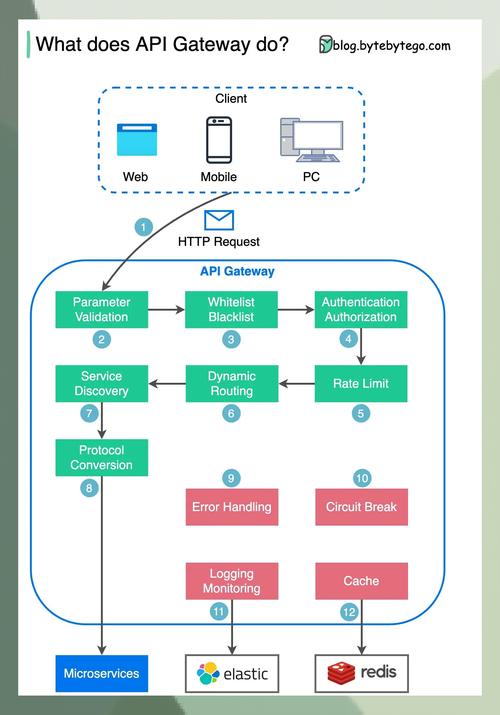

(图片来源网络,侵删)

(图片来源网络,侵删)- 日志追踪:在不修改源码的情况下,打印出所有网络请求、数据库操作、文件读写等 API 调用,方便定位问题。

- 性能监控:统计某个耗时 API(如数据库查询、网络请求)的调用次数和执行时间,分析应用性能瓶颈。

-

功能增强与自动化测试:

- 自动化测试:在 UI 测试中,拦截

startActivity调用,可以判断应用是否成功跳转到预期界面,而无需等待界面完全渲染。 - 功能注入:在应用启动时,注入一个功能,拦截所有 UI 相关的 API 调用,动态修改界面元素(如修改按钮文字、颜色)。

- 自动化测试:在 UI 测试中,拦截

主流的 API 拦截技术

实现 API 拦截有多种方法,它们工作在不同的层次,各有优缺点。

| 技术方法 | 工作层次 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|---|

| Xposed Framework | Java/Kotlin 层 (应用层) | 无需修改 APK,功能强大,生态丰富,开发简单 | 依赖 Xposed 框架,稳定性受框架影响,可能被检测 | 通用 Hook,UI 修改,功能增强,安全研究 |

| Frida | Native 层 (ART/Dalvik 虚拟机) | 跨平台,脚本化,动态,可 Hook Java 和 Native C/C++ 代码 | 需要持续运行,性能开销略高于 Xposed | 逆向工程,动态分析,Native 层 Hook |

| Substrate / Cydia Substrate | Native 层 (底层库) | 功能强大,可 Hook 底层库和系统 API | 较老,生态不如 Xposed 和 Frida,兼容性问题 | 旧版系统研究,底层库 Hook |

| Inline Hook (PLT/GOT Hook) | Native 层 (链接器层) | 性能极高,直接修改函数入口 | 实现复杂,平台相关,风险高(易导致崩溃) | 性能敏感场景,底层系统研究 |

| AOP (面向切面编程) | 编译时/类加载时 | 非侵入式,代码整洁,适合日志、埋点等横切关注点 | 无法拦截最终调用的系统 API,只能拦截自身或依赖库的调用 | 应用内部代码增强,日志,监控 |

| 代理/VPN | 网络层 | 拦截所有网络流量,无需关心具体 API | 只能处理网络请求,无法拦截本地文件、数据库等操作 | 抓包分析,网络请求修改/伪造 |

下面我们重点介绍最主流的两种:Xposed 和 Frida。

核心技术与实战:Xposed 与 Frida

Xposed Framework

Xposed 是一个强大的、在运行时修改 Android 应用行为的框架,它通过替换 app_process,在 Zygote 进程(所有应用的父进程)启动时加载一个名为 XposedBridge.jar 的库,这个库会 hook Java 的核心类(ClassLoader),使得当类被加载时,Xposed 可以找到我们预先定义好的 Hook 方法并替换掉原始方法。

工作原理简述:

- 安装 Xposed 框架:需要 Root 权限或使用特定的 Magisk 模块。

- 编写 Xposed 模块:这是一个普通的 Android 项目,通过

@IXposedHookLoadPackage接口来监听应用的加载。 - Hook 目标方法:在

handleLoadPackage回调中,使用findAndHookMethod来指定要拦截的类、方法和参数。 - 替换逻辑:在

XC_MethodReplacement或XC_MethodHook的回调中,编写自己的逻辑,可以选择不调用原方法(return)或调用原方法后再做处理(beforeHookedMethod/afterHookedMethod)。

实战示例:Hook android.content.Context.startActivity

Xposed 模块代码 (Module.kt)

import de.robv.android.xposed.IXposedHookLoadPackage

import de.robv.android.xposed.XposedBridge

import de.robv.android.xposed.XposedHelpers

import de.robv.android.xposed.callbacks.XC_LoadPackage

class MainHook : IXposedHookLoadPackage {

override fun handleLoadPackage(lpparam: XC_LoadPackage.LoadPackageParam) {

// 只拦截目标应用,避免 Hook 所有应用导致性能问题

if (lpparam.packageName != "com.example.targetapp") {

return

}

XposedBridge.log("Hooking start activities in ${lpparam.packageName}")

// Hook Context.startActivity(Intent) 方法

XposedHelpers.findAndHookMethod(

"android.content.Context", // 目标类

lpparam.classLoader, // 类加载器

"startActivity", // 目标方法名

"android.content.Intent", // 第一个参数类型

object : XC_MethodReplacement() { // 使用 XC_MethodReplacement 完全替换原方法

override fun replaceHookedMethod(param: MethodHookParam): Any? {

val intent = param.args[0] as android.content.Intent

val originalContext = param.thisObject as android.content.Context

XposedBridge.log("[拦截到 startActivity] Action: ${intent.action}")

XposedBridge.log("[拦截到 startActivity] Component: ${intent.component}")

// --- 在这里可以修改 Intent ---

// 将目标 Activity 替换成一个我们自己的 Activity

// val newIntent = android.content.Intent(originalContext, MyHackedActivity::class.java)

// newIntent.flags = intent.flags

// param.args[0] = newIntent

// --- 或者直接阻止启动 ---

// XposedBridge.log("[阻止] 启动 Activity: ${intent.component}")

// return null

// --- 如果想继续执行原逻辑,可以调用 ---

// return XposedBridge.invokeOriginalMethod(param.method, param.thisObject, param.args)

// 为了演示,我们只打印日志,不阻止

return XposedBridge.invokeOriginalMethod(param.method, param.thisObject, param.args)

}

}

)

}

}

使用步骤:

- 安装 Xposed Installer 框架。

- 将上述代码编译成 APK 并安装为 Xposed 模块。

- 在 Xposed Installer 中激活该模块,并选择目标应用。

- 重启目标应用后,所有

startActivity调用都会被你的模块拦截并打印日志。

Frida

Frida 是一个动态代码注入工具包,它可以在运行时向应用注入 JavaScript 或 Python 脚本,从而实现 Hook,与 Xposed 不同,Frida 不需要 Root(对于非系统 Hook),也不需要替换 app_process,它通过一个运行在设备上的 frida-server 和一个在电脑上运行的 frida-client(命令行或 GUI)进行通信。

工作原理简述:

- 环境准备:在 Android 设备上安装并运行

frida-server(需要 Root 或解锁 Bootloader)。 - 编写 Frida 脚本:使用 JavaScript 语法来描述要 Hook 的目标和方法。

- 执行脚本:在电脑上通过

frida命令行工具,将脚本附加到目标进程上。 - Hook 执行:Frida 在目标进程中找到目标方法,在方法入口/出口处插入跳转指令,执行我们脚本中的逻辑。

实战示例:Hook java.lang.String.toString()

**Frida 脚本