对 APK 文件本身进行整体加密是极其困难且不推荐的,这是因为 Android 系统的设计机制要求安装器能够解压和读取 APK 的内容,特别是 AndroidManifest.xml 文件,以获取应用的基本信息(如包名、版本号、所需权限等),APK 被完全加密,系统将无法安装它。

我们通常所说的 APK 加密,其实是指对 APK 内部敏感内容的加密保护,以及采用更高级的 代码混淆、加壳、虚拟化 等技术来增加逆向工程的难度,这些技术共同构成了应用的安全防护体系。

下面我将这些技术分为几个大类进行详细说明:

资源文件加密

这是最直接、最常用的加密方式,主要保护图片、音频、视频、配置文件(如 .json, .xml)、数据库文件等静态资源。

常见方法:

-

预加密 + 运行时解密:

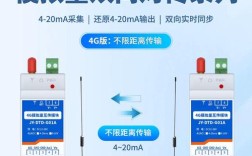

(图片来源网络,侵删)

(图片来源网络,侵删)- 流程:

- 在开发阶段,使用 AES、DES 等对称加密算法,对敏感资源文件进行加密,生成加密后的文件(将

config.json加密为config.json.enc)。 - 将加密后的文件和解密密钥一同打包进 APK。注意:密钥管理是关键,不能硬编码在代码里。

- 在 App 运行时,通过

AssetManager或Resources读取加密文件。 - 在内存中使用预先存储的密钥进行解密。

- 将解密后的数据用于业务逻辑。

- 在开发阶段,使用 AES、DES 等对称加密算法,对敏感资源文件进行加密,生成加密后的文件(将

- 优点:实现相对简单,能有效防止静态分析时直接获取资源内容。

- 缺点:

- 密钥泄露风险:如果密钥以明文形式硬编码在代码中,很容易被逆向工具(如 Jadx, Bytecode Viewer)找到,一旦密钥泄露,所有加密资源形同虚设。

- 性能开销:每次使用资源都需要进行 I/O 读取和 CPU 解密操作。

- 密钥管理改进:

- 动态获取密钥:密钥可以从服务器动态获取(需要 App 端有相应的认证机制)。

- 密钥派生:使用设备唯一标识(如

ANDROID_ID)、安装的签名证书等信息,通过 Hash 算法(如 SHA-256)派生出一个密钥,这样即使设备不同,密钥也不同,增加了通用破解的难度。 - Native 层存储密钥:将密钥放在 C/C++ 的

so库中,利用 JNI 调用,逆向分析so库比分析 Java 代码更复杂。

- 流程:

-

使用系统级加密(Android 10+):

- 流程:利用 Android 10 引入的 Scoped Storage 和 Encrypted File 机制,将敏感文件存储在应用的私有加密目录中。

- 优点:由系统底层提供加密保护,安全性最高,密钥由系统管理,开发者无需关心。

- 缺点:仅适用于运行时动态生成的文件,不适用于预置在 APK 中的静态资源。

代码保护技术

这部分是 APK 加密(更准确地说是“防逆向”)的核心,技术也最为复杂。

代码混淆

混淆不是加密,而是通过重命名、重组代码结构来增加阅读难度,让反编译后的代码难以理解。

- 工具:主流的 ProGuard (已集成到 Android Gradle Plugin 中) 和 R8 (现在是默认的编译工具)。

- 作用:

- 压缩:移除未使用的类、方法、字段。

- 优化:优化字节码。

- 混淆:将有意义的类名、方法名、变量名替换为无意义的短名称(如

a,b,c)。

- 示例:

- 原始代码:

UserManager.getInstance().login("admin", "password"); - 混淆后可能变为:

a.a().a("b", "c");

- 原始代码:

- 局限性:混淆只是“障眼法”,有经验的逆向工程师可以通过分析代码逻辑、字符串常量、网络请求等手段,逐步还原代码功能。

动态加载与 Dex 加密

这是目前保护核心逻辑最有效的手段之一,俗称“Dex 加壳”。

- 核心思想:将核心的、需要保护的

classes.dex文件进行加密,作为“壳”的资源打包进 APK,主 Dex 文件(classes.dex)只包含一个简单的“加载器”代码,App 启动时,加载器先解密被加密的 Dex 文件,然后将其动态加载到内存中并执行。 - 流程:

- 加壳过程(打包时):

- 使用加密算法(如 AES)对原始的

classes.dex(或多个 Dex)进行加密。 - 将加密后的 Dex 数据、解密密钥/算法以及一个自定义的

Application或Activity代码打包进主 Dex 文件中。

- 使用加密算法(如 AES)对原始的

- 运行时流程:

- App 启动,系统加载主 Dex 文件。

- 主 Dex 中的“加载器”代码开始执行。

- 加载器从资源中读取加密的 Dex 数据。

- 加载器使用内置的密钥/算法在内存中解密 Dex 数据。

- 加载器调用

DexClassLoader将解密后的 Dex 数据加载到虚拟机中。 - 加载器通过反射等方式,找到并执行被保护 Dex 中的

Activity或Application的onCreate方法,将控制权交还给原始代码。

- 加壳过程(打包时):

- 优点:

- 极高的逆向门槛:逆向工程师首先面对的是一个简化的、无法直接看到核心逻辑的加载器,要分析核心逻辑,必须先找到解密密钥,并在内存中动态 Dump 出解密后的 Dex 文件,这非常困难。

- 可以绕过部分反编译工具:直接反编译壳 APK 得到的代码是加载器,而不是真正的业务代码。

- 挑战:

- 加壳工具本身易被分析:如果加载器代码写得不好,或者密钥管理不当,攻击者可以直接分析加载器来找到破解方法。

- 兼容性问题:

DexClassLoader的使用需要处理多 Dex、不同 Android 版本兼容性等问题。 - 性能开销:启动时需要额外的解密和加载时间。

- 知名方案:DexGuard, Bangcle, 360 加固宝, 腾讯乐固 等商业加固服务都使用了类似的技术。

Native 代码保护

将核心敏感逻辑用 C/C++ 实现,编译成 .so 库。

- 优点:

- 逆向难度高:逆向分析 Native 代码(ARM 汇编)比分析 Java 字节码复杂得多,需要专业的工具和知识。

- 性能高:对于计算密集型任务(如加密算法、音视频处理),Native 代码性能更优。

- 实现方式:

- 将敏感算法(如 AES 加密/解密、签名验证)写在 C/C++ 代码中。

- 通过 Android NDK 将其编译成

.so文件,并打包进 APK 的lib/目录。 - 在 Java/Kotlin 代码中通过 JNI (Java Native Interface) 调用这些 Native 方法。

- 局限性:

- 并非绝对安全:

.so文件仍然可以被逆向工程工具(如Ghidra,IDA Pro,objdump)分析和动态调试。 - 开发成本高:需要掌握 C/C++ 和 NDK 开发。

- 并非绝对安全:

虚拟化与代码虚拟机

这是目前最前沿、防护强度最高的技术,商业加固服务的高端套餐普遍采用。

- 核心思想:不直接保护原始的 Dex 或 Smali 代码,而是将它们转换成一种自定义的、只有特定虚拟机才能执行的“指令集”,这个虚拟机被打包在 APK 中,作为 App 运行环境的一部分。

- 流程:

- 保护过程:加固工具会分析你的 Dex 代码,将其中的方法调用、变量操作等转换成一套自定义的指令序列。

- 运行时:App 启动时,会先启动这个自定义的虚拟机,虚拟机解释执行这些转换后的指令,从而实现原始代码的功能。

- 优点: